図1:平文で送られる学籍番号とパスワード

現在、インターネットは通信する内容をIPパケットという単位に分割して送 信する。IPパケットは多数のルータを中継することによって目的のノードに到 達する。このときIPパケットは暗号化されずに送られるとそのIPパケットを中 継するノードは通信内容を知ることができてしまう。現在、ウェブ上でクレ ジットカード番号や住所など重要な情報をやりとりする際にはSSLが使われ通 信を暗号化しているが、歴史的にインターネットは相手を信頼するモデルで構 築されているため未だ多くの通信が平文で行われている。具体的にはPOP3や DNSなどが挙げられる。特にLAN内の通信は平文でやりとりされることが多い。 ルータの管理ソフトの通信やプリンター、HTTPのBASIC認証を用いたページな どがある。このやり取りを盗聴された場合、パスワードの漏洩やデータの改竄 による被害が予想される。

本論文ではLAN内での盗聴方法とその対策について述べる。LAN内では1つの ノードから送受されるデータはWANに比べて恒常的であり、全ての通信を盗聴 しやすい。また、LAN内にいる盗聴者は被盗聴者についての個人的情報を予め 持っている可能性があり、盗み出したパスワードなどを悪用されると被害が大 きい。

これらの被害を防ぐためには盗聴されても良いように暗号化するか、そもそ も盗聴されないようにする必要がある。本研究では後者の盗聴されない方法を 考え、暗号化については言及しない。

例えば、ある大学では自分のPCからWebアクセスする際にカットスルー認証 を用いている。これは平文でやり取りされるため、盗聴されると学籍番号とパ スワードが知らてしまう。また、平文で認証しているWebページ(mixiなど) は盗聴によりパスワードが漏洩してしまう。下図はある大学のWebページの認 証を盗聴したもの。学籍番号(id)とパスワード(pass)が平文でやり取りさ れている。

コンピュータ通信において、ネットワーク層かトランスポート層を流れる分 割されたデータの単位をパケットと呼ぶ。データリンク層ではフレームと呼 ぶ。これはデータを細分化し、各データに宛先アドレスを付与する。付与され たデータをヘッダと呼ぶ。データを多数のパケットに分割して送受信すること により、ある2地点間の通信に途中の回線が占有されることがなくなり、通信 回線を効率良く利用することができる。また、柔軟に経路選択が行なえるた め、一部に障害が出ても他の回線で代替できるという利点がある。現在のIP ネットワークはホップバイルーティングが主流であり、これを実現するにはIP パケットのヘッダ情報が必要である。ヘッダはプロトコルを実現するために必 要な情報なので、暗号化されることはない。

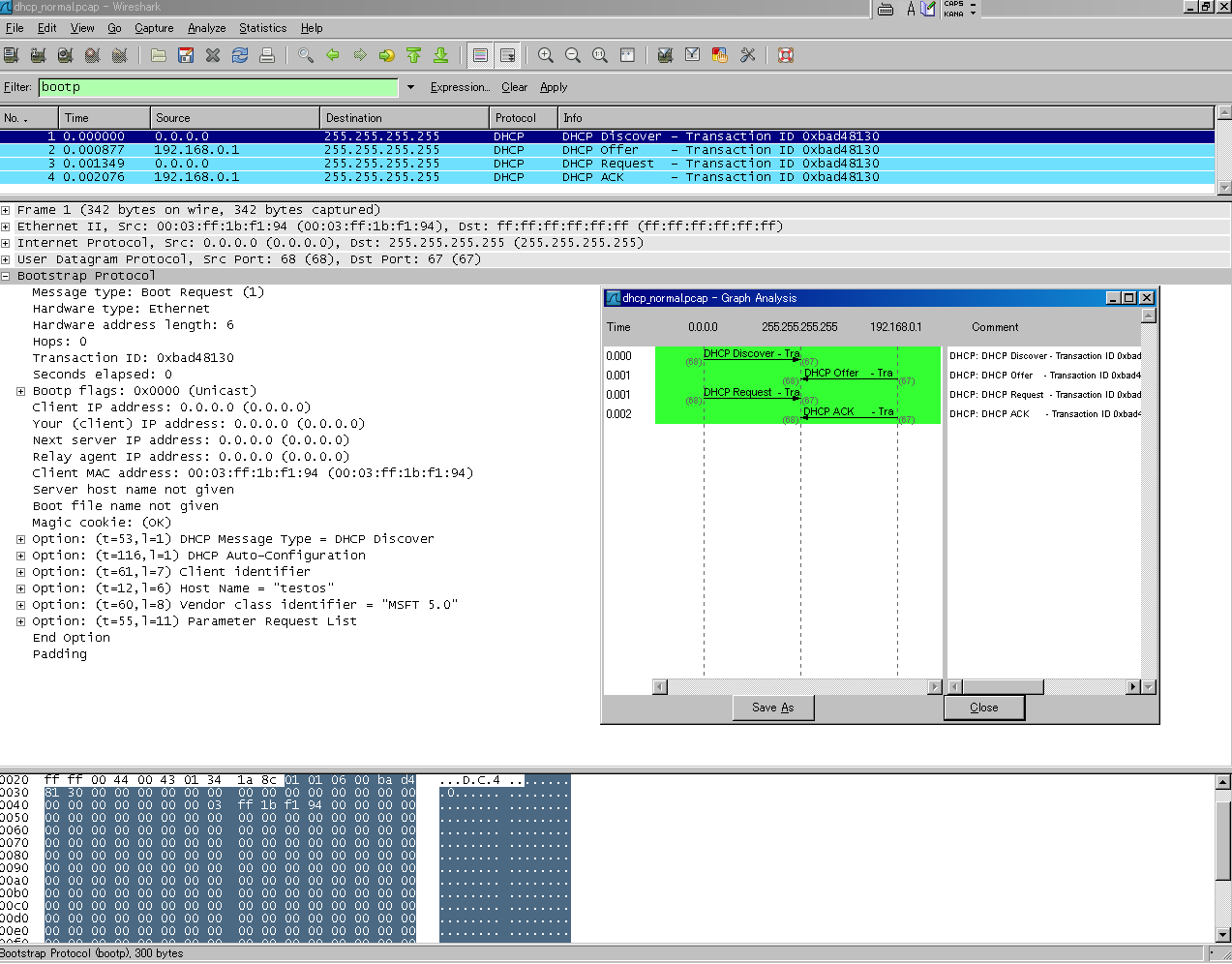

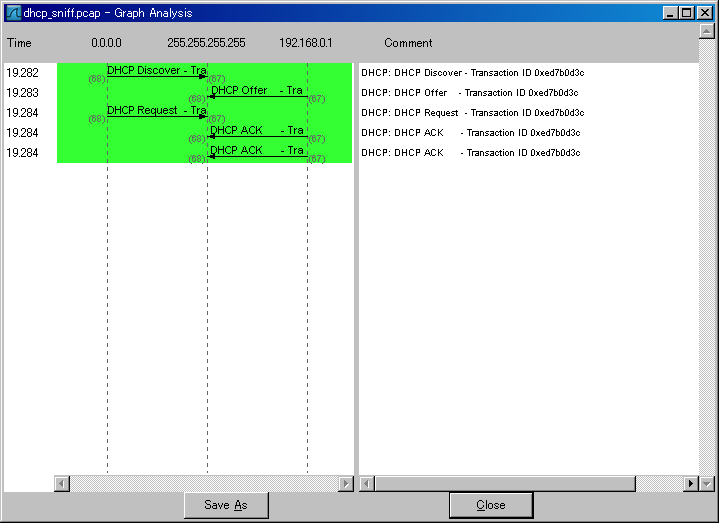

パケットの解析はWiresharkというソフトで行う。このソフトはドライバレ ベルでパケットを受信し解析するフリーソフト。内部に多数のプロトコル辞書 を内臓しており、パケットの情報に定義に基づいて付加情報を表示できる。図 に動作例としてDHCPによるIP取得の様子をキャプチャしたものを示す。

EthernetはもともとXerox社とDEC社が考案したLAN規格でIEEE 802.3委員会

によって標準化された。アクセス制御にはCSMA/CDを採用している。初期は

10Mbpsだったが、その後100MbpsのFastEthernet(802.11u)、1GbpsのGigabit

Ethernet(802.3z)、10Gbpsの10Gigabit Ethernet(802.3ae)などが策定されて

いる。2008年現在、特殊な用途を除いて、ほとんどの有線LANはこれらの組み

合わせで構築されている。

本論でも想定するLAN環境はEthernetが使えるものとする。

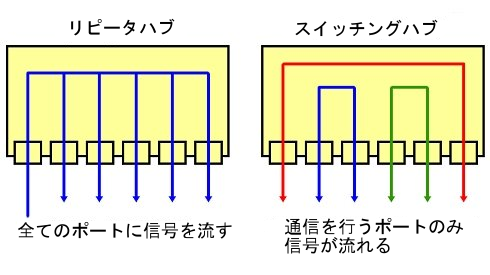

10Base-Tと100Mbps以降のEthernetではHubとよばれる集線装置を用いる。当 初のリピータハブはCSMA/CDによるアクセス制御が行われていたが、中に交換 機を持つスイッチングハブが登場した。スイッチングハブは端末から送られて きたデータのMACアドレスを見て正しいポート(送り先)にしかデータを送信 しないハブを指す。このためスイッチングハブにはMACアドレスを覚えておく ためのメモリ領域がある。従来のハブ(リピーターハブ)は受け取った信号を そのまま全ポートに送信する。スイッチングハブを用いるとコリジョンが減少 しスループットが向上する。また他ノード宛てのデータをむやみに送らないた めセキュリティが向上する。

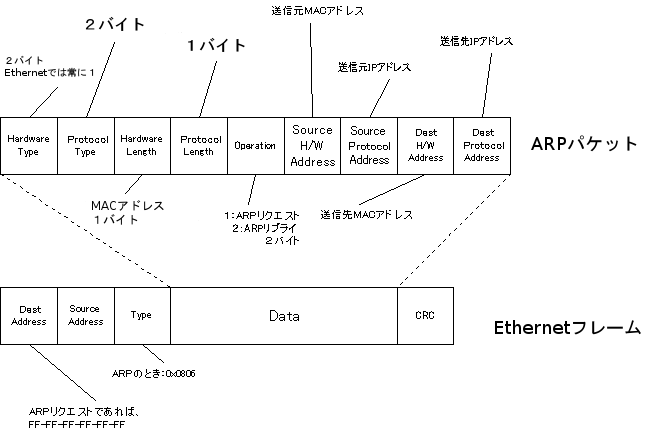

ARPとはAddress Resolution Protocolの略。Ethernet環境において、IPアド レスからMACアドレスを得るために用いられるプロトコル。RFC826で定義され ている。Ethernet環境において、IPパケットを送受信するため、下位のデータ リンク層のアドレス(MACアドレス)を取得する必要があるとき ARP が用いら れる。

ARPの動作を説明する。まず、知りたいIPアドレスをパケットにしてL2レベル

でブロードキャストする(アドレスはFF:FF:FF:FF:FF:FF)。次にそのIPアド

レスを持つノードが存在すればそのノードが応答しMACアドレスを伝える。こ

の応答により目的のMACアドレスを得る。

また、パケットを送信するたびに毎回ARP要求を送信するのは無駄なため、

各ノードはいったんMACアドレスの解決が行われると、MACアドレスとI

Pアドレスの対応表(ARPテーブル)をメモリ上にキャッシュする。

ARPテーブルを表示するには

というコマンドによって確認できる。ARPテーブルは一定時間で削除される。 削除される時間はOSによって異なる。

例として192.168.0.2(MACアドレス 00:0a:48:1b:e3:8f)が192.168.0.3 (00:90:cc:de:83:b3)のMACアドレスを得るために行ったARPパケットを Wiresharkで解析したものを以下に示す。

No. Time Source Destination Protocol Info

11 5.780084 00:0a:48:1b:e3:8f ff:ff:ff:ff:ff:ff ARP Who has 192.168.0.3? Tell 192.168.0.2

Frame 11 (42 bytes on wire, 42 bytes captured)

Arrival Time: Jun 11, 2007 00:36:02.782470000

[Time delta from previous packet: 5.780084000 seconds]

[Time since reference or first frame: 5.780084000 seconds]

Frame Number: 11

Packet Length: 42 bytes

Capture Length: 42 bytes

[Frame is marked: False]

[Protocols in frame: eth:arp]

[Coloring Rule Name: ARP]

[Coloring Rule String: arp]

Ethernet II, Src: 00:0a:48:1b:e3:8f (00:0a:48:1b:e3:8f), Dst: ff:ff:ff:ff:ff:ff (ff:ff:ff:ff:ff:ff)

Destination: ff:ff:ff:ff:ff:ff (ff:ff:ff:ff:ff:ff) ←ブロードキャストアドレス

Address: ff:ff:ff:ff:ff:ff (ff:ff:ff:ff:ff:ff)

.... ...1 .... .... .... .... = Multicast: This is a MULTICAST frame

.... ..1. .... .... .... .... = Locally Administrated Address: This is NOT a factory default address

Source: 00:0a:48:1b:e3:8f (00:0a:48:1b:e3:8f) ←自分のMACアドレス

Address: 00:0a:48:1b:e3:8f (00:0a:48:1b:e3:8f)

.... ...0 .... .... .... .... = Multicast: This is a UNICAST frame

.... ..0. .... .... .... .... = Locally Administrated Address: This is a FACTORY DEFAULT address

Type: ARP (0x0806)

Address Resolution Protocol (request) 以下Ethernetフレームのペイロード

Hardware type: Ethernet (0x0001)

Protocol type: IP (0x0800)

Hardware size: 6

Protocol size: 4

Opcode: request (0x0001)

Sender MAC address: 00:0a:48:1b:e3:8f (00:0a:48:1b:e3:8f)

Sender IP address: 192.168.0.2 (192.168.0.2) ←自分のIPアドレス

Target MAC address: 00:00:00:00:00:00 (00:00:00:00:00:00)

Target IP address: 192.168.0.3 (192.168.0.3) ←このIPを持つMACアドレスを問い合わせる

0000 ff ff ff ff ff ff 00 0a 48 1b e3 8f 08 06 00 01 ........H....... Ethernetフレームのバイナリダンプ

0010 08 00 06 04 00 01 00 0a 48 1b e3 8f c0 a8 00 02 ........H.......

0020 00 00 00 00 00 00 c0 a8 00 03 ..........

No. Time Source Destination Protocol Info

12 5.780218 00:90:cc:de:83:b3 00:0a:48:1b:e3:8f ARP 192.168.0.3 is at 00:90:cc:de:83:b3

Frame 12 (60 bytes on wire, 60 bytes captured)

Arrival Time: Jun 11, 2007 00:36:02.782604000

[Time delta from previous packet: 0.000134000 seconds]

[Time since reference or first frame: 5.780218000 seconds]

Frame Number: 12

Packet Length: 60 bytes

Capture Length: 60 bytes

[Frame is marked: False]

[Protocols in frame: eth:arp]

[Coloring Rule Name: ARP]

[Coloring Rule String: arp]

Ethernet II, Src: 00:90:cc:de:83:b3 (00:90:cc:de:83:b3), Dst: 00:0a:48:1b:e3:8f (00:0a:48:1b:e3:8f)

Destination: 00:0a:48:1b:e3:8f (00:0a:48:1b:e3:8f) ←送信先

Address: 00:0a:48:1b:e3:8f (00:0a:48:1b:e3:8f)

.... ...0 .... .... .... .... = Multicast: This is a UNICAST frame

.... ..0. .... .... .... .... = Locally Administrated Address: This is a FACTORY DEFAULT address

Source: 00:90:cc:de:83:b3 (00:90:cc:de:83:b3)

Address: 00:90:cc:de:83:b3 (00:90:cc:de:83:b3)

.... ...0 .... .... .... .... = Multicast: This is a UNICAST frame

.... ..0. .... .... .... .... = Locally Administrated Address: This is a FACTORY DEFAULT address

Type: ARP (0x0806)

Trailer: 000000000000000000000000000000000000

Address Resolution Protocol (reply)

Hardware type: Ethernet (0x0001)

Protocol type: IP (0x0800)

Hardware size: 6

Protocol size: 4

Opcode: reply (0x0002)

Sender MAC address: 00:90:cc:de:83:b3 (00:90:cc:de:83:b3) ←応答先に伝える自分のMACアドレス

Sender IP address: 192.168.0.3 (192.168.0.3)

Target MAC address: 00:0a:48:1b:e3:8f (00:0a:48:1b:e3:8f)

Target IP address: 192.168.0.2 (192.168.0.2)

0000 00 0a 48 1b e3 8f 00 90 cc de 83 b3 08 06 00 01 ..H.............

0010 08 00 06 04 00 02 00 90 cc de 83 b3 c0 a8 00 03 ................

0020 00 0a 48 1b e3 8f c0 a8 00 02 00 00 00 00 00 00 ..H.............

0030 00 00 00 00 00 00 00 00 00 00 00 00 ............

図5:ARPリクエスとARP応答

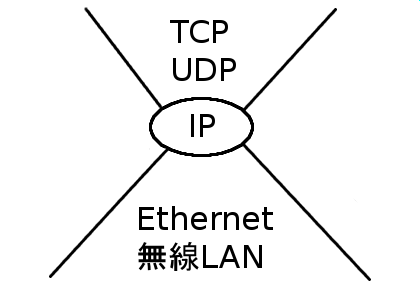

IP(インターネットプロトコル)はインターネット内を流れパケットを制御 するプロトコルである。そのため全てのインターネットのプロトコルで採 用されている。様々なプロトコルが階層化されているが全てIPが前提と なっている。また、Ethernetを含め無線LANなど多くのメディアでIPを使 用可能である。このためネットワークの盗聴目標はIPパケットを得ること に等しい。

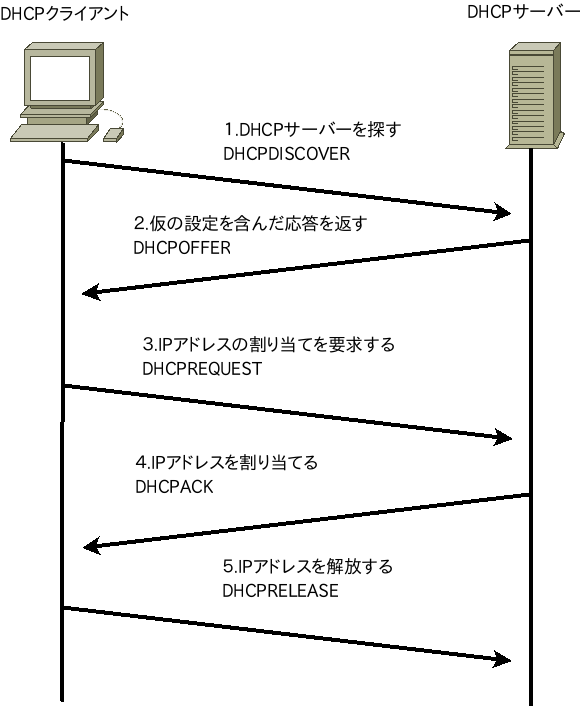

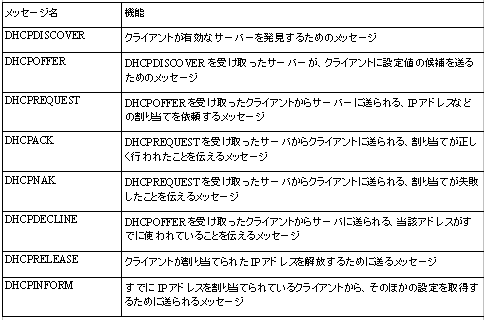

インターネットに接続するコンピュータに、IPアドレスなど必要な情報を自 動的に貸し出すプロトコル。DHCPサーバが割り当てる情報には、デフォルト ゲートウェイやDNSサーバなどがある。DHCPを使うとネットワークの設定に詳 しくないユーザでも簡単にインターネットに接続することができ、また、ネッ トワーク管理者は多くのクライアントを容易に一元管理することができる。

プロトコルによるIPアドレスの貸し出し手順は以下のようになる。

???クライアントがアドレスを募集するメッセージ(DHCPDISCOVER)をブロードキャストする。

???サーバはクライアントに提案しようとするIPアドレスに対してICMP ECHOを送信。使用中かどうか調べる。使用中だった場合は別のアドレスを同様にチェックする。

???サーバが提案パケットをブロードキャスト(DHCPOFFER)。

???クライアントがサーバの提案するIPアドレスの割り当てを要求する(DHCPREQUEST)。ブロードキャスト。

???サーバが実際にアドレスを貸し出すメッセージ(DHCPACK)。ブロードキャスト。

???クライアントは得たアドレスに対してARPリクエストを送信。返答があればそのアドレスは使われているのでDHCPDECLINEメッセージを送り???に戻る。

クライアントはDHCPACKメッセージを受け取るまではIPアドレスを得ていない ため自分自身を0.0.0.0としてパケットを送信する。

各メッセージの機能は表1に、前述したDHCPによるアドレスの取得と開放手順は 図7に示す。

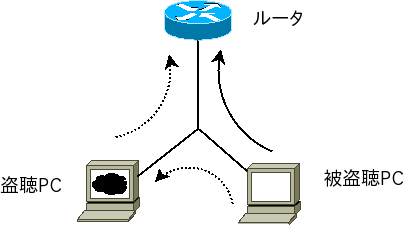

通信を行なう二者の間に割り込む。本来の通信(実線矢印)を盗聴PCを経由 するような通信(破線矢印)に変更する。経被盗聴PCかスイッチングハブ に対して偽の情報を流し経路を変更する。余計なノードが通信路に割り込 むためスループットは低下する。本研究で取り扱う盗聴方法はMAC Flood 攻撃を除き全て中間者攻撃に当たる。

ここでは同一LANにおける盗聴技術を紹介する。

ARP SpoofingはDug Song によって提唱された盗聴方法である。被盗聴ホス トのARPテーブルを本来の宛先でなく盗聴ホストへ向かうように偽のARP応 答を流す。 盗聴ホストが受け取ったパケットは本来の受信者宛てに送信 し、通信を中継する。これにより中間者攻撃が成立する。ARPテーブルの 変更規則RFCにより決まっているが、実際にはOSによって異なる。例えば、 LinuxやWindowsは後から来たARP応答を受け入れ上書きを許すが、Solaris の場合は最初に得られたARP応答を有効時間まで保存し、後から来たARP応 答を無視する。

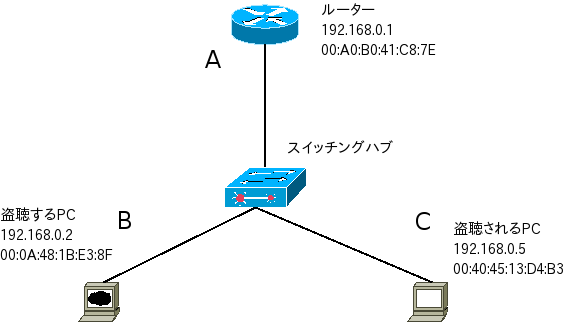

例として下図のような環境を考える。

通常、CからAへのデータの流れは「C→スイッチングハブ→A」のようになる。まず CはAのMACアドレスを得るためにARPリクエストをブロードキャストする。次にAから のARP応答がCに向けて送信される。これによりARPテーブルが作成される。

CのARPテーブルは

Address HWtype HWaddress Flags Mask Iface 192.168.0.1 ether 00:A0:B0:41:C8:7E C eth0

となる。

通常、CとAの通信はスイッチングハブを介すだけであって、Bを通りらない。

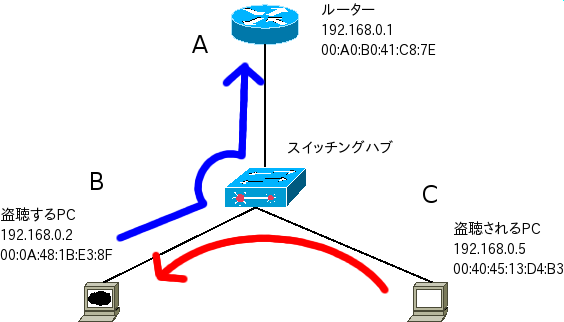

盗聴はBが偽のARP応答を流すことで行われる。図のようにA宛のデータをBが受け取 るようにしする(赤い矢印)。受け取っただけだとデータが失われてしまい通信が切 断されてしまうため、受け取った後正しい送り先Aに送信しする(青い矢印)。具体 的な方法は図の状態から「192.168.0.1のMACアドレスは00:0A:48:1B:E3:8F」である とする偽のARP応答をCに送りつけARPテーブルを上書きさせる。これによりBはCから 送られたA宛のフレームを得る。その後、フレームをAに転送する。

図10のときの192.168.0.5のARPテーブルは次のようになっている。

Interface: 192.168.0.5 --- 0x10003 Internet Address Physical Address Type 192.168.0.1 00-0a-48-1b-e3-8f dynamic 192.168.0.2 00-0a-48-1b-e3-8f dynamic

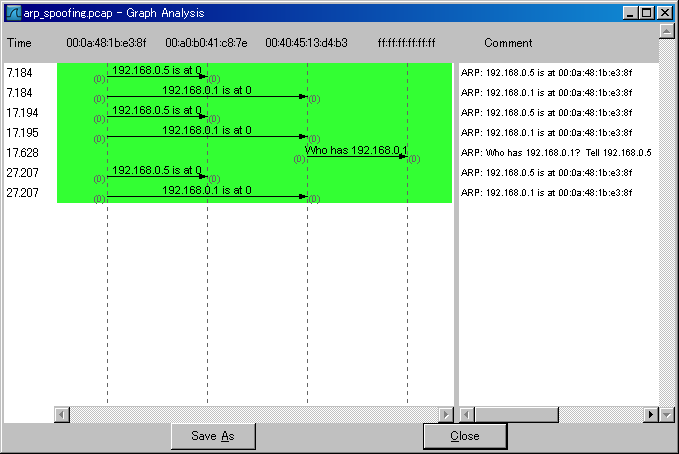

この時のARP Spoofingにより盗聴される過程を図11に示す。図11よりARPリク エストが発生していない時でもARP応答を繰り返していることが分かる。

ARPテーブルを静的に設定すればそのエントリは上書きされない。そのため ARPspoofingを用いた盗聴はされない。ただし、MACアドレスを偽装された場合 はデータが違う場所に流れてしまう可能性がある。

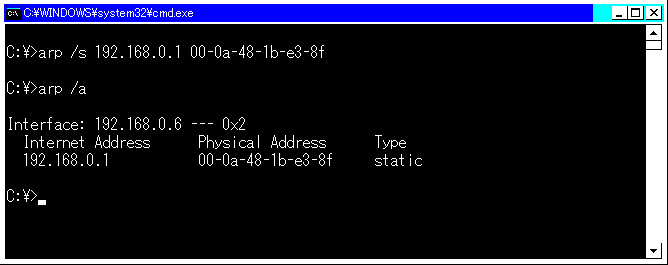

Windows環境では以下のコマンドで静的なARPテーブルを作ることができる。

arp -s [目的のIPアドレス] [MACアドレス]

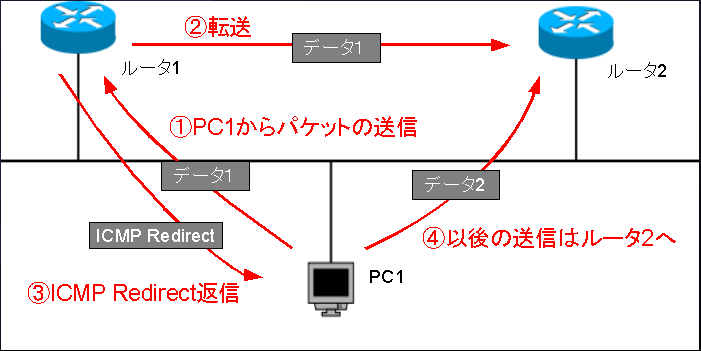

ICMP Redirectは、ルーティングに関する情報を伝えるためのICMPメッセー ジである。IPパケットの送信先が適切でない場合に、ルータによって送信元に 返信されることがある。図13に通常のICMP Redirectメッセージを示す。まずPC1 はルータ1にデータ1を送るがその宛先はルータ2の先のネットワークにある とルータ1が知っていた場合はデータ1をルータ2へ転送。その後ICMP RedirectメッセージをPC1へ送信する。もしPC1がICMP Redirectメッセージを 受け入れれば以後の通信(データ2以降)はルータ2へ直接送られる。このよう にしてホストに適切なルーティング経路を与えるための仕組みである。

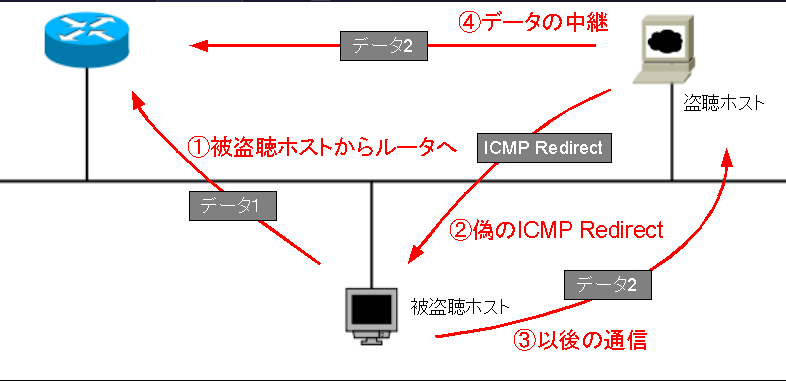

図14は盗聴時のICMP Redirectメッセージのやり取りを示している。いま被盗 聴ホストが、ルータへ向けてIPパケットを送信しようとしている。このとき 嘘のICMP Redirectメッセージを被盗聴ホストに向けて送信し、ゲートウェ イを変える。ICMP Redirectメッセージはネットワークアドレスを通知する ため特定のIP空間への通信だけを傍受することも出来る。

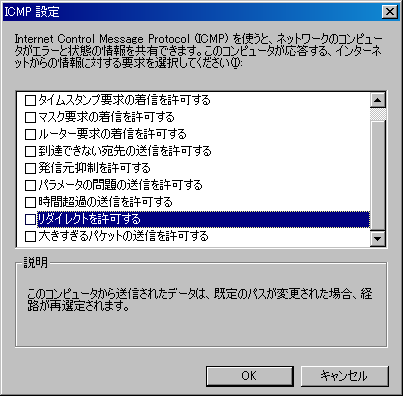

この攻撃を防止するにはICMP Redirectメッセージを受け入れないようにす る。WindowsXP SP2はデフォルトで拒否。設定項目は「コントロールパネル」 →「Windowsファイアウォール」→「詳細設定タブ」→「ICMPの設定ボタン」 にある。

LinuxでICMP Redirectを受け入れないようにするには

# echo 0 > /proc/sys/net/ipv4/conf/eth0/send_redirects

と入力する。

DHCP Spoofingは自分を偽のDHCPサーバーにし、被盗聴者のデフォルトゲー トウェイを書き換える。この盗聴方法は被盗聴者がまだIPを取得していな いか、DHCPのIPリース時間が迫っている場合にしか使用できないが、一度 成功するとパケットのロスなく永続的に盗聴することが可能になる。

下図は盗聴までの過程を示している。図のように偽のDHCPACKを1つ先に送り つけるだけで盗聴が成功する。

DHCP Spoofingを防止するにはDHCPによるアドレス割り当てを受けないのが 最も有効な手段である。また、規模にもよるが盗聴者は全てのノードの通信を 傍受せず特定のノードにのみDHCP Spoofing攻撃を行うと予想される。これは トラフィックが被盗聴者に集まりスループットが急激に低下するためだ。この ためDHCPを使わざるを得ない場合は他ホストのゲートウェイやDNSサーバのア ドレスに差異が無いかを確認する。

Port StealingはL2スイッチのメモリを書き換えることによってパケットを得 る手法。

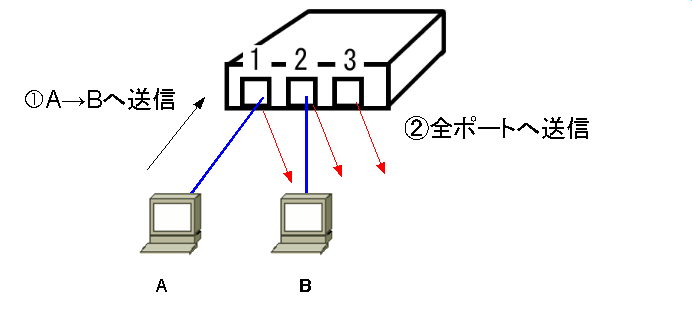

通常のL2スイッチの挙動を説明する。今AというホストがBへEthernetフレーム を送信したとする。このときL2スイッチはBがどのポートに接続されているか 分からないため全ポートへ送信する。1番のポートにも送信するのは1番ポート の先にL2スイッチがカスケード接続されている可能性があるため。このときL2 スイッチは1番ポートからAが送信元のEthernetフレームが来たため、「A:1番 ポート」という1番ポートの先にAが接続されているという情報をL2スイッチ内 のメモリに書き込む。この書き込んだメモリをMACアドレステーブルと呼ぶ。

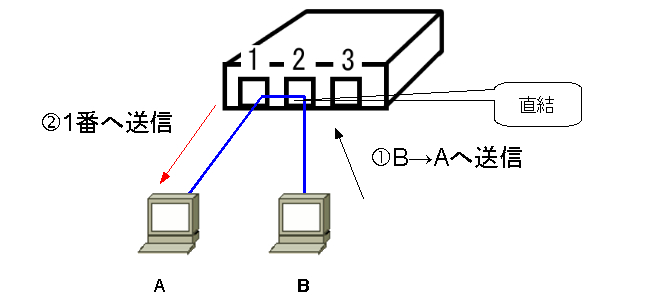

次にBからAへ送る場合は図のように全ポートへ送信しない。「A:1番ポー ト」という情報がメモリに存在するため1番ポートにのみ流す。またBが発 信元のEthernetフレームが2番ポートを流れたため「B:2番ポート」とい うMACアドレステーブルも作られる。

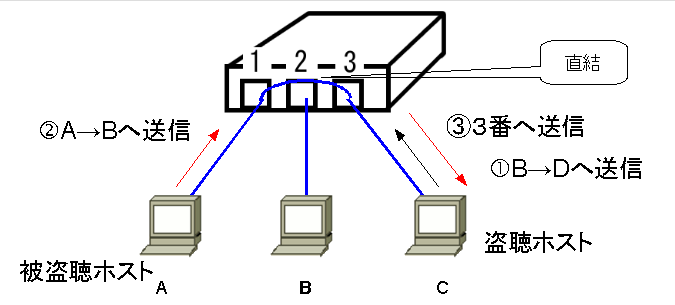

図19の状態のとき図のように本来Cであるホストがフレームを偽装しB→Dと して送信した場合。(Dはどこか別に存在するノード)「B:2番ポート」 というMACアドレステーブルが書き換わり「B:3番ポート」となってしま う。するA→Bへ送信した場合、Cがいる3番ポートへ送信してしまう。これ を利用し盗聴を行う。

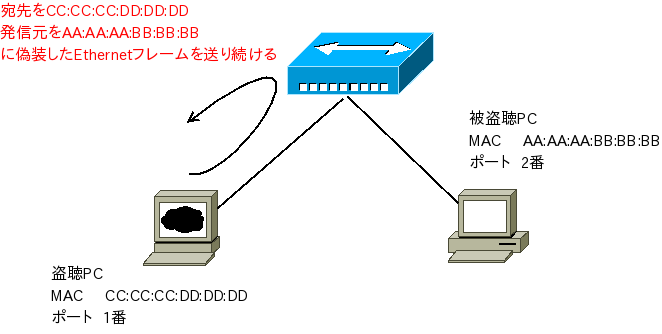

実際には下図のように偽装したフレームをスイッチに送り続ける。するとL2 スイッチはポート1番の先にAA:AA:AA:BB:BB:BBのノードがあると誤認し、 パケットをポート1番に流してしまう。

この方法は絶えずフレームを送り続けなければならず、L2スイッチのメモリ 更新間隔がフレーム送信間隔より短いとパケットがうまくポート1番に流れな い。この盗聴方法はスイッチングハブを対象とするため被盗聴PCは特別なパ ケットを受け取ることがなく盗聴PCに入るパケットだけを監視していても盗聴 を検出する事が出来ない。

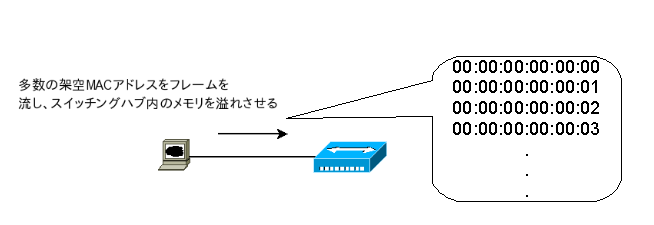

MAC Flood攻撃は架空のMACアドレスを送信元にしたEthernetフレームを大量 に送り、L2スイッチのMACアドレステーブルを溢れさせる。これによって リピータハブのような挙動をするL2スイッチだった場合は盗聴ノードがプ ロミスキャスモードにするだけで盗聴が行える。これは全ての通信が傍受 でき、中継する必要がない。

前述のPort Stealing , MAC FloodはL2スイッチに対して行われる攻撃であ るため被盗聴ホストでは対策できない。

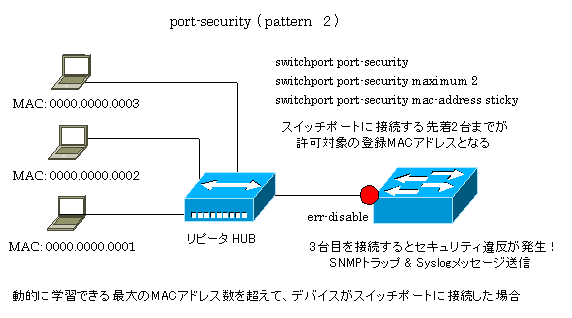

CISCOのポートセキュリティを使うことによって防止できる。ポートセキュ リティとは、スイッチポートに接続するホストのMACアドレスに基づいてトラ フィックの入力を制限することができる機能。Catalystスイッチで実装できる このポートセキュリティ機能は、許可されていないデバイスがスイッチポート に接続することを防止するという点で、IEEE802.1X認証と似ている。各ポート 毎に接続できるMACアドレスを決められるため、MACアドレステーブルを溢れさ せることも、違うMACアドレスに偽装することもできない。

これによってMAC Flood攻撃やPort Stealing攻撃を防止できる。

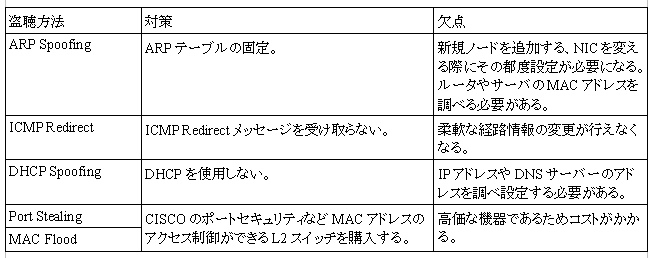

各盗聴対策とその欠点を下表にまとめた。

Promiscanというソフトを使い盗聴ノードを発見できる。これは特殊なARPリ クエストを送ることでプロミスキャスモードで動く端末を特定する方法。

仕組は本来は(プロミスキャスモードではない)応答しないはずのノードへ パケットを流し、応答があった場合、そのノードを盗聴者と判定する。プロミ スキャスモードは本来NICが破棄すべきフレームまで取り込んでしまうため、 本来応答しないはずのパケットにも応答してしまう。これを利用しプロミス キャスモードのノードを発見する。

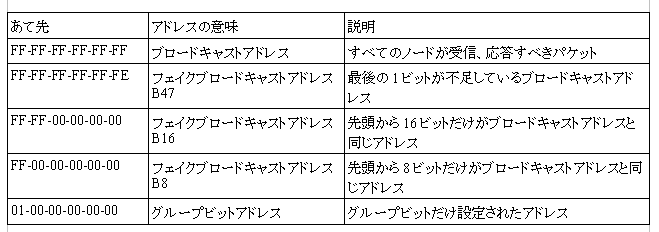

Promiscanには「B47」、「B16」、「B8」、「GR」の4つの判定パケットがあ る。

判定だけならB47パケットだけで出来る。盗聴ノードのOSまで特定する必要が ある場合に限り他のフェイクブロードキャストアドレスを試す。

盗聴は本来必要の無いノードが介入するためにスループットが低下する。 (MAC Flood攻撃は盗聴ノードの介入は無いがL2スイッチがリピータハブにな るのでコリジョンが増加しスループットが低下する)そのためスループットを 用いて盗聴を発見する。ただし、LANを越えたインターネット上の測定サイト はその通信路に様々なボトルネックの要因が存在するため盗聴によるスルー プットの低下かどうか分かりづらい。そのため測定を行う2ノードは両者LAN内 に存在させるのが望ましい。

本論文では盗聴方法とその対策を述べた。LAN内ではブロードバンドルーター や無線LANブリッジなどが存在し、安価なものはEthernetで接続しHTTPアクセ スにより管理する。これにログインするときは依然としてBASIC認証が使われ ている製品がある。このような場合、製品の仕様上暗号化することはできな い。よってホスト側で出来る対策は盗聴を防止するしかない。このようにまだ 暗号化通信が普及した今でも盗聴を防止するという技術はLAN内では必要であ る。

ただ、盗聴を防ぐために全ての盗聴防止策を予め施しておくことは現実的で はない。ARPテーブルの固定化などはARP Spoofingを防ぐ有効な手段だが利便 性が著しく低下する。基本的に盗聴を防止することよりも盗聴がされていない かを監視することに注力することが望ましい。監視方法としては前述のプロミ スキャスモードで動くノードを見つけることやスループットの測定、不穏なパ ケット(ARP応答が2回返ってくるなど)などがないか確認する。