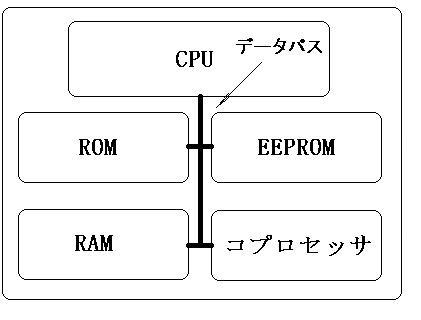

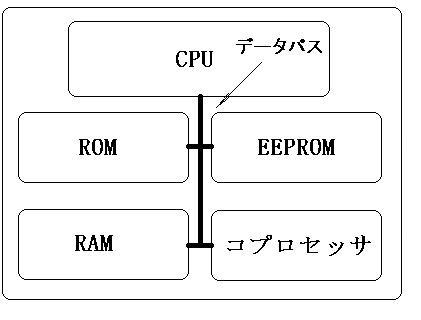

- CPU:

- 中央演算処理装置

- ROM:

- 読み出し専用不揮発性メモリを指し、実行プログラムや暗号プロ グラムを格納している。

- RAM:

- ランダムアクセスメモリを指し、データの作業領域として使用する。

- EEPROM:

- 書き換え可能な不揮発性メモリを指し、カード保持者の個人情報 などを記録している。

- コプロセッサ:

- CPUを強化する暗号処理用の演算装置である。

- データバス:

- CPU、ROM、RAM、EEPROM、コプロセッサを結ぶもので、暗号鍵の通 り道である。

02kc079 橘 憲吾

指導教員 坂本直志助教授

電子マネーのセキュリティ対策については、既に様々な

理論的・実証的研究が行われているが、現実に使用される電子マネーの安全性を

適切に評価するにあたっては、その実装までを視野に入れた分析が必要である。

すなわち、電子マネーという決済手段を実用化する際の採算性(発生し得る不正の

リスクと、それを防止するのにかかるコストのバランス)を十分考慮の上、効果

的なセキュリティ対策を施すことが重要となってくる。そのためには、個々のセ

キュリティ対策がどのような種類、程度のリスクに備えたものかを十分把握した

上で、これに見合ったレベルの安全性を実現することが必要である。一方、実装

には様々な技術的あるいは運用的制約が伴うため、必ずしも理論通りの理想的な

仮定が成り立たないことも多く、開発者が当初想定していた安全性のレベルが達

成できていない可能性もある。例えば、ICカード型の電子マネーの多くは、ICカ

ード内部の情報を不正に読み出すことが困難なことを安全性の拠り所としている

が、ICカードの種類によって耐タンパ性の強度は異なるため、実際に必要なセキ

ュリティレベルに達している適切なICカードを採用しているということは重要な

ことである。また、使用している暗号アルゴリズムの選択、その鍵長の設定、鍵

管理等が適切に行われていることも、安全性のレベルに直接影響する事項である。

本稿では、まず、第2章で電子マネーを構成する様々な情報セキュリティ技術

のうち特に基本的なものとして、暗号技術と耐タンパ技術を取り上げ、こうした

要素技術は絶対的な安全性を持つものではなく、一定の条件のもとでの安全性を

保証するものに過ぎないことを指摘する。次に、第3章で安全性の検討材料として

電子マネーの具備されるべき要件・実現方式等を説明し、具体例としてNTT電子

マネーを説明する。次に第4章でまとめとして電子マネーが普及する上での課題と

電子マネーのメリットについて述べ、第5章で検討結果を述べる。

ICカード利用の初期段階では、ICカード化によるセキュリティ性の 向上が強調され、電子マネーやプリペイドに代表される電子商取引の 用途では、高度な暗号・認証機能や複数のアプリケーションへの適応 性が求められると共に、一層の耐タンパ性(技術)の向上が要求される ようになってきた。

耐タンパ技術とは、外部からの不正な手続き等により、秘密の情報を

盗聴・改ざんすることや、本来の設計意図とは異なる不正な動作を行わせ

ること等を困難にするための物理的・論理的技術である。これにはハード

ウェアによって実現されるものとソフトウェアによって実現されるものが

ある。このような耐タンパ技術を使って実現されたものとしては、

CPU(Central Processing Unit)を内蔵したICカード(スマートカード)が代

表的である。ICカードは内部の情報にアクセスするためには正規の手順

を踏むことが必要であり、外部から直接メモリにアクセスして情報を読み

出すことが困難な仕組みになっている。ICカードには、外部端子付きの接

触型ICカードと、外部端子のない非接触型ICカードがある。

ここでは、

ICカードの構造やハードウェアとソフトウェアによる耐タンパ技術を説明

する。

ICカードで一番セキュリティ性を要求されるのは、不揮発性メモリ

に保存される暗号鍵データである。

この暗号鍵データを取り出す

方法は、以下のような方法が挙げられる。

<解読方法>

それに対して、取り出しの防止方法は以下のとおりである。

<解読防止策>

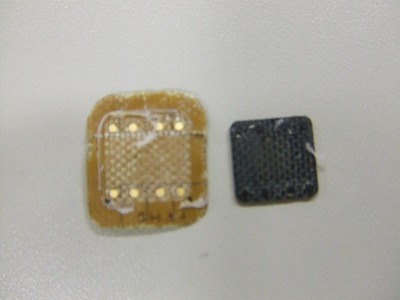

図2-1 にICチップの構造を示す。

以下に、標的となるICカード/チップの主な構 成要素を挙げ、それらの耐タンパ性について述べる。

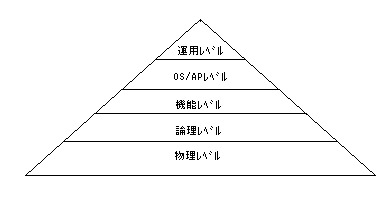

耐タンパ技術の階層図を図2-2に示す。

上記のことから、ICカードのハード的耐タン

パ性は絶対的に安全とはいえない。

実際のICは、カードのコスト制

限の下に、ハード的耐タンパ性にシステム面での対策を加え、以下のよ

うな技術の組み合わせにより、耐タンパ性を確保することになる。

この時、耐タンパ性の評価指標(FTR; Figure of Tamper R esistance) は、各々の耐タンパ策を打ち破るためのタンパ工程(i) に おける所要時間(Ti) の総和と所要コスト(Ci) の 総和で与えられる。これらの指標は、ICカードが適用されるアプリケー ションやカードの運用方法に依存しないために、絶対指標 と呼ぶ。 これに対して、カードに有効期限(Tl) を設けた運用やタン パに伴う不正利得や社会が被る損害(Ci) を考慮する場合は 相対指標 といい、以下の式で表すことができ、この値が 1 を大 きく上回れば、耐タンパ性に優れていることになる。

FTR = 0.5 × {ΣTi/Tl + ΣCi/Cl}

また、表2-1 に耐タンパ性向上に指針を、表2-2 に公表されて いる耐タンパ技術を示す。

| 1 | シリアルなタンパ工程の増大/長時間化/高コスト化 |

| 2 | タンパ工程の分業困難化 |

| 3 | カード/チップ個別化:(例) 暗号鍵の個別付与 |

| 4 | チップ構造微細化・複雑化:(例) 多層配線化、回路規模増大化 |

| 5 | チップ/暗号等の更改期間短縮 |

| 6 | 回路/機能ブロック/CPU等の専用化 |

| 1. 電源電圧印加 | 規格外の電源電圧印加による動作不安定 を防止するため、電源電圧モニタ回路を内蔵。規格外の電源電圧では動 作停止 |

| 2. クロック周波数検知 | CPUへクロックを1 命令ごとに入 れながら解析するのを防止するため、低周波数検知回路を内臓 |

| 3. 温度検知 | LSI(Large Scale Integration)は規格外の 温度では正常に動作しないため、温度検知回路を内蔵し、規格外の温 度では動作停止 |

| 4. テストパッド切断、テスト回路無効化 | ICカードやIC チップの出荷検査に必要なテスト回路やテストパッド(端子)は、出荷 前に切断、無効化 |

| 5. 上層配線による下層構造の遮蔽 | 顕微鏡やプローバに よる物理的な解読を困難化するため、上層のダミー配線で下層配線や 回路を隠蔽 |

| 6. ROM/EEPROMのアドレススクランブル | メモリ内の情報 解読を困難化するため、メモリの論理アドレスを複雑/不規則化する |

ICカードのアーキテクチャは以下の2 つの要素が影響を与えている。

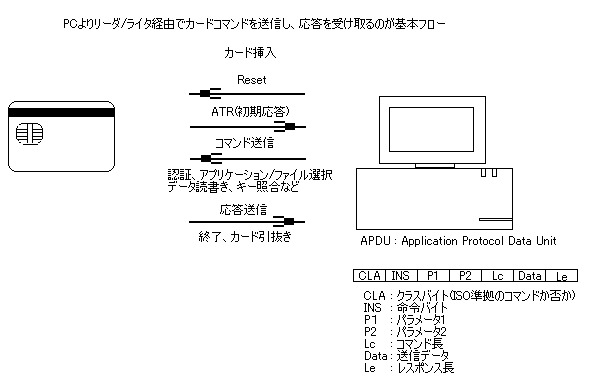

ICカードは端末から送信されるコマンドに従って、演算を行い、結果をレ

スポンスとして返却するという単純なモデルで作られている(図2-3 参照)。

コマンド、レスポンスの形式はAPDU という形式で規定され

ており、この形式はカード、カードOS の種別を問わず広く用いられている。

ここで、ICカードに対する脅威を以下のように分類する。

これらの脅威に対してシステム的に対抗するためには、ICカード内における認

証と内部データの保護機構の実現が基本となる。

これらの脅威に対するシス

テム的な対抗手段を以下に述べる。

また、コスト面、認証精度の面などでPIN と置き換えるまでに至ってな いが、本人の持つ身体的特徴(バイオメトリクス: 指紋、筆跡など)を用いた 認証技術が現在開発されている。

ICカード内部に署名演算済みのデータを格納しておき、端末側から の要求に応じて送信し、端末側で検証することによりカーその正当性を証 明する。

(b) 動的認証(DDA: Dynamic Data Authentication)

SDAの欠点に対処する方法が動的認証である。

これは、端末か

ら乱数を送信し、カード内で自分の秘密鍵により署名演算を施して端末に

返信する。この署名データを端末側でICカードの公開鍵により検証し、カ

ードの正当性を証明する。

⇒ DDAを実装するには、カード側に高速

演算のできるCPUが必要となるが、コストやハードウェアの制約が生じる。

※ 内部認証と外部認証の双方向を行うことを相互認証 と いい、本人認証と併せて認証の基本要素である。

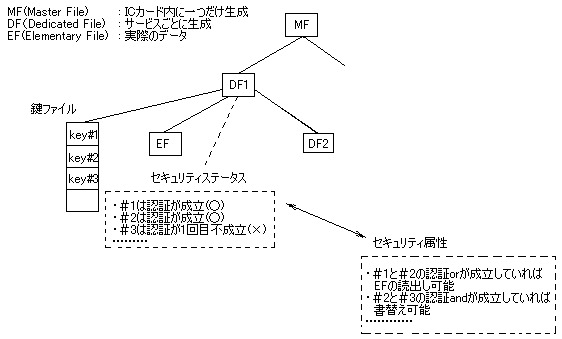

図2-4 の例では、DF1の下にkey#1、key#2、key#3 の3 つの鍵が存在する。 それらの認証状態(セキュリティステータス)はkey#1とkey#2の認証が成立し、 key#3は1回目の認証が不成立だったとする。この時、EF については、読出し は許可され、書込みは禁止となる。

電子マネーによる決済においては、誰が誰にいくら払うかといったよう なデータが回線上を流れることになる。決済を安全に行うためには、その データを第三者が盗聴・改ざんしたり、別の者がなりすましたりすること を防がなくてはならない。このような電子情報の取引ゆえの難しさや危険 性等を克服するためには、暗号技術が必要になる。

まず、暗号を理解する上で最低限知っておくべき用語について簡単に

触れておく。

普通に呼んでも意味の通じるオリジナルの文章や数列の

ことを「平文(ひらぶん)」と呼ぶ。平文を何らかの手段によって、第三者

にとって意味の通じないものにする行為を「暗号化」と呼ぶ。そして暗号

化された文章を「暗号文」といい、暗号文を平文に戻すことを「復号化」

と呼ぶ。この際用いられる暗号の手順を「アルゴリズム」といい、この

際に使うパラメータを「鍵」という。

暗号には大きく分けて二種類あり、

「共通鍵暗号(対称暗号)方式」と「公開鍵暗号(非対称暗号)方式」である。

共通鍵暗号(対称暗号)とは、暗号化と復号に同一の鍵を用いる暗号で ある。そのため、この鍵を秘密にしておかなければ、通信や保管データの 安全性が保てない。公開鍵(非対称)暗号方式が開発されるまで、可逆変換 可能な暗号方式は、この共通鍵暗号方式しかなかったため、慣用暗号とも 呼ばれる。また、暗号化/復号アルゴリズムの内部処理、および鍵の作用 から、対称暗号方式と呼ばれることもある。

暗号の分類として、平文データに対する操作の仕方により、以下の2 種 類が存在する。

以下に、公開鍵暗号と比較した共通鍵暗号の長所・短所を示す。

公開鍵暗号(非対称暗号)とは、暗号化と復号に異なる鍵を用いる暗号 である。いずれか一方の鍵から他方の鍵が容易に計算できないため、一方 の鍵を公開することができるという特徴を有する。他方は秘密に保持する。

公開鍵暗号では、利用者Aが利用者Bに暗号通信する場合以下の手順 で行う。

[鍵生成] 各利用者は、あらかじめ一対の鍵を生成し、一方(公開 鍵(Public Key))を公開し、他方(秘密鍵(Private Key))を秘密に保持する。

[暗号化] 利用者Aは、利用者Bの公開鍵を用いて平文を暗号化して 利用者Bに送信する。

[復号] 利用者Bは、自分の秘密鍵を用いて受信した暗号文を復号 する。

この時公開鍵暗号は、以下の2つの条件を満たすように構成される。

これらの公開鍵暗号の特徴を共通鍵暗号の特徴と共に次の比較表に示す。

| 特徴 | 公開鍵暗号 | 共通鍵暗号 |

|---|---|---|

| a. 鍵の秘密配送 | ○不要 | ×必要 |

| b. 秘密に保持する鍵 | ○自分の秘密鍵のみ | ×通信相手毎に必要 |

| c. 電子署名 | ○可能 | ×困難 |

| d. 処理速度 | ×低速 | ○高速 |

1976年にDiffie-Hellmanが公開鍵暗号の概念を発表して以来、これま で様々な公開鍵暗号方式が発表されてきた。公開鍵暗号は次の2つの観点 から分類できる。

公開鍵暗号は、暗号通信のみ可能な方式、電子署名のみ可能な方式、 暗号通信と電子署名の双方が可能な方式に分類できる。

| 実現機能 | 方式 |

|---|---|

| 暗号通信及び署名通信 | RSA暗号、Rabin暗号など |

| 暗号通信のみ | ElGamal暗号、楕円曲線暗号(楕円ElGamal暗号)など |

| 署名通信のみ | ElGamal署名、Schnorr署名、DSA署名、楕円DSA署名など |

公開鍵暗号は、公開鍵から秘密鍵を計算すること(暗号解読)の難しさ が、古くから研究されている素因数分解問題や離散対数問題といった数 学問題を解くことの難しさに対応している。主な公開鍵暗号をそれらが 基づく数論によって分類したものを次に示す。

| 数論 | 方式 | |

|---|---|---|

| 素因数分解問題 | n(=p*q)から素因数 p、q を求める問題 | RSA暗号、Rabin暗号、Williams暗号、逆数暗号、楕円RSA暗号など |

| 巡回群上の離散対数問題 | Y からgx = Y となる x を求める問題(gは原始元)。 | ElGamal暗号、ElGamal署名、DSA署名、Schnorr署名など |

RSA暗号は1977年に当時MITにいた3人の研究者 Rivest、Shamir、 Adlemanによって発明された世界初の公開鍵暗号で、素因数分解の困難さに 基づく公開鍵暗号である。

二つの大きな素数p、q から、その積 N = pq を求めることは簡単である。 しかし、N を素因数分解してp、q を求めることは困難である。因数分解を する効率的なアルゴリズムは見つからないだろうとする仮定を 素因数分解仮定という。

p が素数の時、フェルマーの小定理により、 a( p-1)≡ 1 (mod p) が成り立つ。ここで、両辺に a をかける と以下の式となる。

一般に、次の定理が成り立ち、これがRSA暗号の基本原理となる。

RSA暗号は、上記の素因分解仮定とフェルマーの小定理の拡張を組み合わ せることによって得られる。

利用者B(受信者)は、以下のアルゴリズムを実行する。

(1) 二つの大きな素数pB、qB を生成し、 NB = pBqB を計算する。

(2) gcd((pB-1)(qB-1), eB) = 1 となる eB をランダムに選ぶ。

(3) 拡張ユークリッドの互除法((pB-1)(qB-1), eB) に適用し、eBdB ≡ 1 (mod (pB-1)(qB-1)) となる dB を求める。

(4) PK = (NB, eB) を公開鍵 として公開し、dB を秘密鍵として秘密に保持する。

利用者A(送信者)は、公開鍵(NB, eB)、及び平

文 m ∈ ZNBを入力とし、暗号文 C を以下の式に

より求める。

※ ZNB とは{ 0,…,N

B-1 } の整数の集合を表す。

C = meB mod NB

利用者Bは、秘密鍵 dB、及び暗号文 C を入力とし、平文 m を以下の式により復号する。

m = CdB mod NB

式 eBdB ≡ 1 (mod (pB-1)(qB-1)) より、

eBdB-1 は (pB-1)(qB-1) で割り切れる。

従って、eBdB-1 は pB-1 で割り切れる。故に、

eBdB ≡ 1 (mod (pB-1))

よって、RSA暗号の基本原理より、次式が成り立つ。

従って、CdB - m ≡ 0 (mod pB) である。同様にして、

CdB - m ≡ 0 (mod qB) である。

ここで、pB、qB は互いに素であるから、左辺は NB = pBqB

で割り切れる。従って、

すなわち、m = CdB mod NBである。

なお、(pB-1)(qB-1)の代わりに

λ(NB) = lcm (pB-1)(qB-1)

を用いても良い。但し、lcm(a, b)は a と b の最小公倍数を表す。

ElGamal暗号は、1982年にElGamalによって示された離散対数問題の困難 さに基づく初めての公開鍵暗号である。

この暗号の鍵生成アルゴリズム、暗号化アルゴリズム、及び復号アルゴ リズムは以下のように与えられる。

※ p が素数の時、乗法群Zp* とは、 { 1,…,p-1 }である。これらは全て、p と互いに素なのでmod p上の積について 閉じている。また、a ∈ Zp* に対し、 ax ≡ 1 ( mod p )となる最小の正整数x をa の位数といい、 ordp(a)で表す。原始元とは、p が素数の時、 位数がordp(a) = p-1 となる数を表す。

利用者B(受信者)は、まず、大きな素数 p、及び 乗法群Zp* の原始元 g を選ぶ。 次に、xB ∈ Zp-1をランダムに選び、 次の式によりYBを求める。

YB = gxB mod p

最後に、利用者Bは、PK = (p, g, YB)を公開鍵とし て公開し、SK = xB を秘密鍵として秘密に保持する。

利用者A(送信者)は、利用者Bの公開鍵(p, g, YB)、及び 平文 m ∈ Zpを入力とし、r ∈ Zp-1をランダムに 選び、暗号文C(c1, c2)を以下の式より求める。

c1 = gr mod p

c2 = m(YB)r mod p

すなわち、暗号文(c1, c2) = (gr, mYBr) で与えられ、利用者Aはこ の暗号文を利用者Bに送る。

利用者B(受信者)は、秘密鍵 xB、及び 暗号文C = (c1, c2)を入力とし、復号文 m (平文) を以下の式により求める。

m = c2 / (c1)xB mod p

楕円曲線暗号は1985年にKoblitz氏とMiller氏がほぼ同じ時期に独立で 考案した。楕円曲線上の点に対して、有限巡回群が定義できるが、この楕円曲線上 の離散対数問題は、現在のところ、指数的な時間をかけないと求まらない。 従って、楕円曲線上のElGamal暗号を構成できる。

素因数分解やZp* 上の離散対数問題は準指数時 間で求まる。これに対し、楕円曲線上の離散対数問題は、現在のところ log p の指数時間かけないと求まらない。従って、RSA暗号の N や Zp* 上のElGamal暗号の p の大きさが1024bit程度 必要なのに対し、楕円曲線上のElGamal暗号の場合、160bit程度で良い。 従って、鍵のbit長を短くできるということが楕円ElGamal暗号の長所である。

ここでの説明で登場する素数p、位数q などの公開鍵に含まれるパラメータは、

各利用者で別々に選ぶことも可能(素数pB、位数qBといったもの)である。

また、逆にシステムの共通パラメータとしても選ぶことができる。

以下では分かり易いため、共通のパラメータ(素数p、位数qなど)として説明する。

利用者B(受信者)は、まず、大きな素数 p、有限体Fp 上の

楕円曲線E(Fp)、及びE(Fp)上

の有理点 G を選ぶ(G は生成元と呼ばれる)。

G の位数を q を表す。

次に、xB ∈ Zq をランダム

に選び、次の式を計算する。

YB = xBG

最後に、利用者Bは、PK = (G, YB)を公開鍵 として公開し、SK = xBを秘密鍵として秘密に保持する。

利用者A(送信者)は公開鍵(G, YB)、 及び平文 m ∈ Zp を入力とし、k ∈ Zp-1 をラン ダムに選び、暗号文C(c1, c2) を以下の式により 求める。

c1 = kG

c2 = m{kYB}x mod p

※ {A}x : 楕円曲線上の点A のx 座標

利用者Bは、秘密鍵xB、及び 暗号文C = (c1, c2)を入力とし、 復号文 m (平文)を以下の式により求める。

m = c2 / {xBc1}x mod p

三次の多項式 f(x) = a3x3 + a2x2 + a1x + a0 が重解を持たない時

で表される曲線を楕円曲線 と呼ぶ。

ここでは、簡単なため、p は5以上の素数であるとする。この時、有限体 F(p)上の楕円曲線の式E は、以下のような標準形で表すことができる。

E; y2 = x3 + ax + b (mod p)、 但し、4a3 + 27b2 ≠ 0 (mod p)

暗号を解読するための計算量は、一般に、攻撃者が利用できる攻撃の 種類や、解読のレベルによって変化する。以下に、公開鍵暗号の攻撃の種 類と解読のレベルについて示す。

| 攻撃の種類 | 内容 |

|---|---|

| (1)直接攻撃 | 公開鍵から直接秘密鍵を求める攻撃 |

| (2)選択平文攻撃 | 攻撃者の選んだ平文に対する暗号文を用いる攻撃 |

| (3)選択暗号文攻撃 | 攻撃者の選んだ暗号文に対する平文を用いる攻撃 |

| (4)適応的選択暗号文攻撃 | 選択暗号文攻撃において、この攻撃で前に用いた平文から、 この攻撃 で次に用いる暗号文を選択できる場合 |

| (ア)全面的解読 | ある公開鍵に対する秘密鍵を求めることができる場合 |

| (イ)一般的解読 | 任意の暗号文に対する平文を求めることができる場合 |

| (ウ)部分的解読 | 平文の一部を求めることができる場合 |

このうち、(1)及び(2)は、誰でも行える攻撃であるので、これらに対し て十分な安全性を有していなければならない。すなわちこれらの攻撃に対 して上記解読(ア)、(イ)、(ウ)が成立しないようにしなければならない。 (3)、(4)は一般的には成立し難いため、仮にこれらの攻撃に対して安全で ないとしても、実用上問題ないケースがある。このように、公開鍵暗号を 使用する場合は、想定する攻撃の種類と解読レベルに応じて適切な公開鍵 暗号を利用する必要がある。

RSA暗号、ElGamal暗号および楕円曲線暗号における鍵サイズと解読計 算量の関係を表2-8 に示す。

ここでは、RSA暗号、ElGamal暗号、および楕円曲線暗号に対して、 現在知られている最良の解法を適用(表2-6 (2) 参照)した場合を仮定し ている。

| RSA暗号(bit) | ElGamal暗号(bit) | 楕円曲線暗号(bit) | 解読計算量(MIPS*YEAR) |

| 512 | 512 | 100 | 3*104 |

| 768 | 768 | 128 | 2*108 |

| 1024 | 1024 | 160 | 3*1011 |

| 2048 | 2048 | 224 | 1021 |

ここでMIPS*YEARは、1 MIPSマシン(1 秒に106回演算を 行う能力を有するマシン)を1 年間動かし続けて得られる計算量であり 3.15*1013回の演算に相当する。Pentium4においてのMIPS値 は9726MIPS(3.2GHz時)、MIPS*YEARでは3.07*1017回の演算に相当する。 AMD Athlon 64においてのMIPS値は8400MIPS(2.8GHz時)、MIPS*YEARでは 2.65*1017回の演算に相当する。

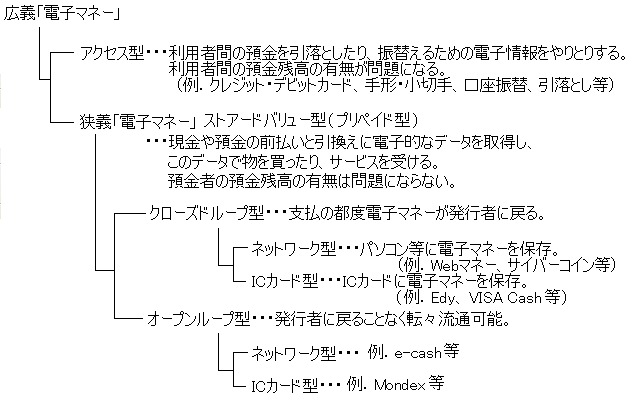

電子マネーとは、電子情報のやりとりによって決済を完了させるシステム の総称のことで、電子マネーという言葉の意味は、決済方法の電子化、 決済手段の電子化の2 つの意味で使われている。 決済方法の電子化とは、手形、小切手等の預金通貨を利用した支払い手段 や、最終的に銀行口座で清算されるクレジットカードなどの既存の決済手段を 前提に、そのアクセス方法を電子化するもので、電子小切手/電子手形、クレ ジットカードの電子的利用、オンライン・バンキング等がある。これらは総称 してアクセス型電子マネー と呼ばれ、基本的には背後で伝統的な金 融取引が行われていることを前提としている。 一方、決済手段の電子化とは、紙幣や貨幣等の現金を代替する(あるいは利 便性においてこれを上回る)新たな電子的な手段を提供しようとするもので、 電子情報自体に価値があり、その受け渡しによって決済を完了させることができる というコンセプトで作られていることから、ストアードバリュー型電子マ ネーと呼ばれており、電子現金 と呼ばれることも多い。 それぞれの電子マネーの特徴及び利便性の概略を説明すると以下のとお りである。

また、1998年6月に公開された「電子マネー及び電子決済の環境整備 に向けた懇談会」の報告書では、電子マネーを以下のように定義して いる。

「電子マネー」とは、利用者から受け入れられる資金(発行見合 資金)に応じて発行される電磁的記録を利用者間で授受し、あるいは更新する ことによって、決済が行われる仕組み、またはその電磁的記録自体をいうこ ととする。

これは広義の電子マネーのことを表し、プリペイドカードやクレジットカー ドも含まれる。「電子マネー」の詳細な分類は次節の図3-1に示す。また、電子 マネーに要求される重要な要件としては、経済性、安全性、匿名性等が挙げら れる。

電子マネーは流通形態と発行形態からみて、それぞれ2種類に分類できる。 まず、流通形態においては、支払いに一度使用したら再使用はできない クローズドループ型 と、現実のお金と同様に流通性を持つ オープンループ型 がある。現在の主流はクローズドループ型である。 発行形態においては、専用のICチップに貨幣価値データを記録する ICカード型電子マネー と、貨幣価値データの管理ソフトウェアを パソコン等に組み込み、ネットワークを通じて決済を行なう ネットワーク型電子マネー の2種類がある。 前者の代表例は、Mondex International社の「Mondex」(モンデックス)や、 VISA International社の「VISA Cash」等がある。 後者の代表例は、CyberCash社の「CyberCoin」(サイバーコイン) やKDDコミュニケーションズの「Millicent」(ミリセント)等がある。 また、図3-1に電子マネーの分類図を示す。

電子マネーの発行形態による分類には、さらに 「即時預金引落型」と「クレジット型」の2つに大きく分類すること ができる。この2つの形態の相違点は、電子マネーの主な発行主体と なる銀行または、クレジットカード会社の違いに大きく依存している。

即時預金引落型電子マネーは、電子マネー発行と同時に銀行預金

口座から電子マネー発行額を即時に引き落す形態である。

この形態は、電子マネー発行主体と銀行預金口座の直結連動が必

要となることからも類推が容易であるが、主に銀行が主体となっ

て開発、実現される形態である。本形態は、1999年に都6銀行を含む24銀行

が主体のもとNTTコミュニケーションズの全面的技術バックアップ

にて新宿エリアで世界最大級の実証実験を展開した

「スーパーキャッシュ」がこの形態に該当する。

クレジット型電子マネーは、電子マネー発行時点では、銀行預金

口座からの電子マネー発行額引き落としは実施されずクレジット

カードによるショッピングと同様の扱いとしてクレジットカード

に課金される。電子マネーを現金と考えると所持金を一時的に借

金したことになる。

この形態は、電子マネー発行額支払いが

クレジットスキームに従っていることからも類推が容易であるが、

主にクレジットカード会社が主体となり開発、実現されている電

子マネー形態である。本形態は、VISA International社が進める

「VISA Cash」等が該当する。

VISA Cashは、規模の差こそあれ16ヶ国で59の実験プログラムを

展開している。日本でも1997年の神戸エリアでの実証実験に続き、

1998年の渋谷エリアでも世界最大級の実証実験が展開されている。

「即時預金引落型」および「クレジット型」は、電子マネー媒体

については「ICカード型」、「ネットワーク型」いずれの記録媒

体にも保持することができる。この両者の違いは、現金を引き落

すタイミングであり、それによって消費者は「借金」か「所持金」

かいずれかの電子マネーを保持することになる。換言すれば、消

費者は「所持金」か「借金」のいずれかを選択することが可能で

あると言うことになる。

電子マネーを現金そのものと考えた場合、この「所持金」と「借金」

の違いは、現金とクレジット支払いの違いと等価である。つまり消費

者、加盟店にとっては利用シーンに応じてトレードオフの関係にある

ということになる。「即時預金引落型」と「クレジット型」2つのタイ

プの電子マネーは、現金とクレジット支払いと同様、共存するかたちで

発展して行く可能性が高いと考えられる。

以下に、従来の決済手段と電子マネーとの違いを整理する。

| 決済手段 | 認証 | サーバとのやりとり | 匿名性 | 利用コスト | 転々流通性(譲渡性) | 盗難のリスク | 偽造の容易さ | 被害時の補償 |

|---|---|---|---|---|---|---|---|---|

| 電子マネー | ○(不要) | ○(不要) | △ | ○ | △ | △ | ○ | × |

| クレジットカード | ×(必要) | ×(必要) | × | × | × | ○ | × | ○ |

| デビットカード | × | × | × | ○ | × | × | △ | ×(一部保障) |

| プリペイドカード | ○ | ○ | △ | ◎ | ○ | △ | × | × |

| 現金 | ○ | ○ | ○ | ○ | ○ | △ | △ | × |

電子マネーの具備すべき条件については、従来の通貨や決済手段と同様の 条件が求められており、最も重要な要件は「信頼性」である。 電子マネー・電子決済を支える技術を実現するための条件として、以下の条件 が示されている。

電子マネーに具備すべき条件を「信頼性の確保」、「電子マネー特有の利 便性」、「現金としての特性」に分け、主要な項目について具体的な要件を整 理する。

| 要求条件 | 主要項目 |

|---|---|

| 1. 不正の未然防止 | 偽造対策、なりすまし |

| 2. 不正発生時の対策 | 不正検出、被害や影響の局所化 |

| 3. 不正者の特定 | 証拠の確定 |

| 4. 盗難対策 | 所有者のみに利用限定、利用停止措置 |

| 5. 責任所在の確定 | 証拠となる取引履歴情報の管理 |

| 6. 復元性 | 紛失や破損時の残高確定 |

| 7. 技術水準の維持 | セキュリティ技術の自動更新 |

| 要求条件 | 主要項目 |

|---|---|

| 1. ネットワーク送金 | オープンネットワークでの利用 |

| 2. 分割利用可能性 | 任意の金額に分割して利用 |

| 3. 携帯性 | 格納媒体の取扱容易性 |

| 4. 移転の簡便性 | 電子マネーの受渡しの容易性 |

| 5. 効率的な発行管理 | 管理コストの削減 |

| 6. 相互利用性 | 国際間を含めた電子マネーの相互接続 |

| 要求条件 | 主要項目 |

|---|---|

| 1. 当事者完結性 | 第三者の介在不要 |

| 2. 転々流通性(オープンループ性) | 利用者間での譲渡 |

| 3. 匿名性 | 不正対策との両立 |

| 4. 資格不要性 | 利用者の条件に非依存な信頼性確保 |

| 5. 通用性 | 使用者や商店の負担軽減 |

電子マネーの金額管理において、基本的な方式技術として 残高管理型 と電子紙幣型 の2 つに分類することがで きる。電子マネー情報は、ICカードなどの耐偽造性 の強い媒体で管理する方法が採用されており、システムの信頼性が保管媒 体の耐偽造性に支えられていることになる。また、支払側から受領側へ渡され る金額情報は、強固な暗号技術によって解読や改 ざんを阻止する対策が採られている。

残高管理型は、文字通り残高情報のみを電子マネーとして管理する方式である。 これは、現状のプリペイドカードや金融機関の勘定系システムで行われて いる方式と基本的に同じであり、Mondexなどで採用されている。

日本道路公団は、5万円や3万円の高額ハイウェイカー ドの偽造による被害総額が約288億~約330億円になる見込みと発表した。偽造 ハイウェイカードが初めて発覚したのは1999年の5月。対策として同年8月から ホログラムと透かしを入れたハイウェイカードに切り替えたが、2000年12月に 再び偽造ハイウェイカードが出現した。同公団では2003年2月末に5万円券と3 万円券の販売を終了し、2004年3月から利用も中止した。同年9月には、1万円、 5千円、3千円及び千円券の販売を中止し、2006年4月には再発行カードを含む 全てのハイウェイカードを利用を停止する。なお、再発行カードとは5万円券・ 3万円券を1万円以下のカードに分割したものである。

クレジットカード不正使用被害額(国内・海外の被 害額を含む) は平成12年約309億、平成13年約276億、平成14年約291億、平成 15年約272億、平成16年約186億、平成17(1~9月)約118億に及ぶと社会法人日 本クレジット産業協会は発表した。また、偽造クレジットカード被害額は、平 成12年約140億(構成比:約45%)、平成13年約146億(構成比:約53%)、平成14年 約165億(構成比:約57%)、平成15年約164億(構成比:約60%)、平成16年約106 億(構成比:約57%)、平成17(1~9月)約67億(構成比:約57%)にまで及んでいる。

電子紙幣型は、ディジタル署名で保護された情報の単位で、電子マネーを 個々に管理する方式である。e-cash やNTT電子マネーが代表例として挙げられ る。

電子マネーの運用管理方法には、サーバ管理型と端末管理型に分類できる。 実現する方式によっては、ユーザの端末側には、電子マネーに関する電子的な 情報や暗号演算処理装置を全く必要としない形態も可能である。 例えば、ユーザが記憶している秘密情報で認証を行い、後はWWWの画面で取引を支 持するシステムが実現されている。(サーバ上での電子マネーの管理方法とし ては、残高管理型が主流である。)

電子マネー情報の実体(発行センタの署名によって保証されたユーザの仮名、 発行額、管理通番を含む情報)をサーバ上で管理する方式である。

電子マネー情報をICカードなどに保持する方式である。

電子マネーを発行する場合、等価の資金との交換が基本である。これ までの電子マネーの多くは、預金との交換で発行しているが、現金を対 価とするものである。対価との交換では、基本的に確保が先に行われる。 これは、万一処理の全体が完結しないまま異常終了した場合、先に電子 マネーが創出されていると、新たな価値の創造になってしまうためである。

NTT電子マネーやMondexは、複数の通貨単位を同時にサポートする方式であ る。例えば、円とドルの電子マネーを1 枚のICカード内に保持することが できる。さらに、Mondex のような残高管理型の場合、ICカードの中だけ で通貨間の両替を実現することも技術的に可能である。

暗号やディジタル署名などで用いられる鍵は、一定期間以上使い続けると 安全性が低下するため、定期的に鍵を変更する必要がある。電子マネーシ ステムは、情報経済化におけるインフラであるため、ある程度以上長期間利用 できなければならないし、多数のユーザが使用している鍵を一斉に変更するこ とは現実的ではない。そこでMondexなどでは、鍵を2つ保持できるようにし、 2世代の鍵を併用することで徐々に世代を代えていく方式が実現されている。

コンビニエンスストアや交通機関等において、手軽な支払やスムーズな改 札ができるように、非接触型ICカードによる料金支払システムに関心が集まり つつある。また、インターネットにおいても手軽に安心して利用できる決済手段 が求められている。ここで使われるのが、金銭の価値をディジタル情報で表す 電子マネー技術である。NTT電子マネーでは、ICカードと共通・公開鍵を 利用した電子署名・暗号技術により高い安全性を実現した電子マネー技術をベー スとし、コンビニエンスストア、インターネット上の店舗、バスや鉄道などの 交通機関など様々なシーンで利用可能なプリペイドカード、オフラインデビッ ト等の決済システムを実現している。電子マネーの利用者は、街角のATM(電子 マネーチャージ機)やインターネットにつながったPC、携帯電話、公衆電話な どを経由して、いつでもどこでも電子マネーをICカードにチャージできる。一 方、チャージした電子マネーを使って、利用者はいろいろなシーンでの支払が 可能である。例えば、インターネット上の商店にPCや携帯電話を経由して 支払ったり、実際の商店での支払に使うことができ、また、バスや鉄道などの 交通機関での高速な非接触支払や非接触改札も可能となる。NTT電子マネーは、 これらを実現するためのシステムを提供する。

ここでは、NTTが取り組んできた研究を紹介する。 「ネットワークでも実際の店頭でも利用可能」、「情報セキュリティ技術を 駆使した安全性の実現」、「現金が持つメリットの継承」、これがNTTの電子 マネー技術の一貫したコンセプトである。

これまで、暗号理論やディジタル署名技術の研究成果やノウハウを生かし、い くつかの電子マネー方式を理論として完成させてきたが、処理時間などの実用 性に関して課題が残されていた。その後、日本銀行金融研究所と共同研究 を進め、安全性、信頼性、効率性等を改良することで実用性を高めた方式を考 案し、1996年9月に発表した。さらに、この方式をベースに、2つの実証実験シ ステム(1998年9月インターネットキャッシュ、1999年4月スーパーキャッシュ) が開発され、実験に提供されている。

インターネットキャッシュとは、NTT系のサイバービジネス協議会が開発し、

ICカード読取り装置を用いることで、インターネット上でICカードを使用可能

にし、現金と同様の機能を実現している。また、転々流通性や匿名性があり、バー

チャルモールでのニュースなどのデジタルコンテンツ売買で電子決済を可能し

た譲渡可能な電子マネーである。このインターネットキャッシュはスーパー

キャッシュの基盤でもある。

スーパーキャッシュとは、NTTが開発したICカードを用いたタイプの電子マネー

で、専用端末を通じて銀行の口座からカード内に預金をダウンロードし、買い

物をした分だけ店の端末に支払うことが可能である。また、パソコンに端末を

接続してインターネット経由で電子マネーのやりとりすることもでき、複数の

銀行が発行した電子マネーを互いに流通させることも可能な電子マネーである。

また、スーパーキャッシュは公衆電話でも利用できる。

NTTの電子マネー方式は、通常の流通では、匿名性を確保した上で履歴情報 を記録している。万一の場合は、その履歴情報を分析可能とするものであり、 匿名性の確保という課題に対する現実的な方式である。 また、理想型(経済性、安全性、匿名性、流通性)を追求した 技術となっているが、技術要素の選択が可能であり、電子マネーの要求条件に 柔軟に対応できる。

以下では、インターネットキャッシュシステムを具体例として、NTT電子マネーの主要技術を示す。

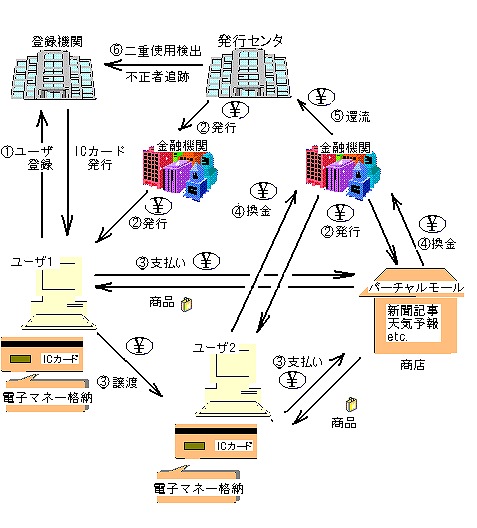

インターネットキャッシュの基本構成を図3-2 に示す。

① ユーザ1は登録機関に自分の情報を登録し、ICカードの発行を

受ける。発行センタに仮名を登録する。

① ユーザ1は登録機関に自分の情報を登録し、ICカードの発行を

受ける。発行センタに仮名を登録する。システムは、発行センタ(含む登録機関)、金融機関サーバ、ユーザ端末、商店サ ーバで構成されている。

発行センタ(含む登録機関)は、発行済み電子マネーを保管するデータベース システムを中心としたサーバシステムである。金融機関サーバからの要求に基づ き電子マネーを発行し、発行されている電子マネーの管理を行う。また、金融機 関サーバに戻ってきた使用済み電子マネーを回収し、不正や異常が発生していな いか検証する。これを「還流」と呼ぶ。

金融機関サーバは、ユーザからの要求に基づき電子マネーの発行と換金の窓口 となるサーバシステムであり、ユーザの口座を管理している金融機関の勘定系 システムと接続されている。また、ユーザが保持している電子マネーを同額の 新たな電子マネーと交換するサービスも提供する。これを「更新」 と呼ぶ。

ユーザ端末は、ICカード読取り装置を接続したパソコンであり、インターネッ トに接続して利用される。パソコンにユーザのICカードをセットすると、パソ コン上の財布プログラムは、ICカード上のプログラムと連携し電子マネー取引 の処理を行う。金融サーバから電子マネーの発行を受け、商店での支払に利用 する。また、使用しない電子マネーは随時換金することが出来、さらに、イン ターネットを経由して、ユーザのICカード間で電子マネーを譲渡することも可 能である。

商店サーバは、ユーザから支払われた電子マネーを受領するサーバシステ ムである。受領した電子マネーはいったん保管されるが、とりまとめて金融機 関サーバに送り換金する。

以下、流れに沿って一連の処理を順に説明する。

金融機関は、顧客の個人情報を管理しているため、金融機関が電子マネーを発 行する方式では、ユーザのプライバシー保護を優先すると、発行時点で電子マ ネーを識別して管理できなかった。本方式では、発行センタを金融機関か ら分離したため、ユーザのプライバシーを侵すことなく、発行センタで発行済 み電子マネーの情報を管理できる。そのため、「還流してきた電子マネーは回 収済みとしてデータベースから削除することができ、データベースで管理され ていない電子マネーは二重使用されたものとみなす」という検出方式が可能と なり、データベースで管理する電子マネーの情報を流通中のものに限定できる。 NTT電子マネーでは、発行した電子マネーを識別するために発行番号が付 けられている。また、発行センタでは、各発行電子マネーごとに発行額を超え る電子マネーが返却されていないかをチェックするために、発行電子マネーご とに未還流金額を管理している。

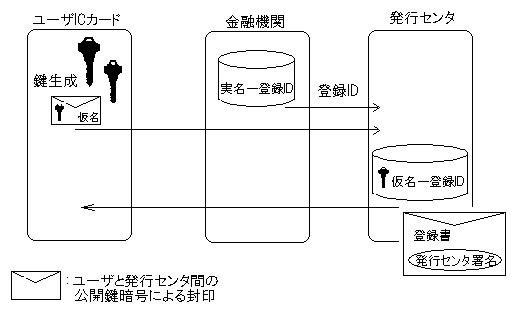

全てのユーザは、最初に以下の手順のような、ICカードの発行を受ける必要がある。

図3-3 にユーザ登録処理のフローを示す。

次に、ユーザはICカードで発行センタのサーバにアクセスし、署名用の秘

密鍵と検証鍵のペアを生成する。この検証鍵がユーザの仮名となる。この仮名

は、暗号化して発行センタに送付されるため、金融機関は、仮名を認識できな

い。発行センタは、登録IDに対して仮名を整理し、登録書を作成する。登録書

の実体は、仮名に発行センタによる署名を付与したものである。これにより、

実名は金融機関で、仮名は発行センタで、分離して管理されるため、電子マネー

の匿名性が実現される。

つまり、金融機関は電子マネーを発行した相手は特定できるが、電子マネーに関する

情報は特定できない。一方、発行機関は電子マネーに関する情報は特定できるが、

発行した相手は特定できないのだ。

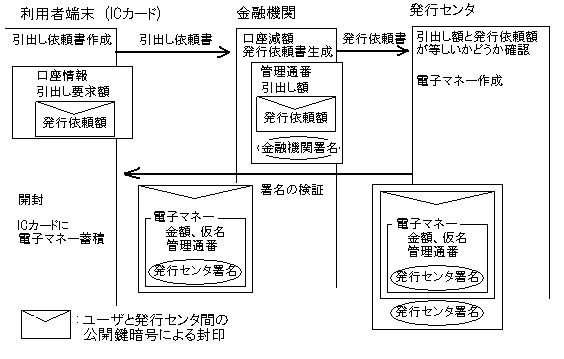

電子マネー発行時も、匿名性を維持するため工夫がなされている。ユーザに送 付される発行電子マネーは、暗号化することで、金融機関に対して番号や仮名 を隠蔽する。図3-4 に発行処理フローを示す。

ユーザは、金融機関に電子マネーの引出し依頼書を送り、引出し要求を行 う。引出し依頼書には、金融機関に通知する引出し要求金額と、同金額の発行 依頼額を暗号化したものが含まれている。金融機関は、ユーザの口座残高 を確認し、引出し可能であれば、発行依頼書を作成し、発行センタに発行を依 頼する。発行依頼書には、金融機関が確認した引出し額とユーザにより暗号化 された発行依頼額が含まれている。発行センタは、金融機関が確認した引 出し額とユーザの発行依頼額とが等しいことを確認し、電子マネーを生成する。 電子マネーは、ユーザとの共通鍵暗号で暗号化され、金融機関経由でユーザに 送付される。このようにして、仮名が金融機関に認識されることなく、電 子マネーの発行が可能となる。

ユーザは、電子マネーを商店で利用する場合、匿名性を保つため仮名で取引を 行う。その支払処理フローを図3-5 に示す。

支払者は登録書、支払者公開鍵(又は共通鍵)及び電子マネー情報を受領者に示す。

受領者は登録書検証することで支払者公開鍵が登録機関に登録された公開鍵で

あることを確認する他、電子マネー情報が正しく構成されているかをチェックす

る(発行機関(含む登録機関)が正しい利用者に対した発行して電子マネーであるか、

また、転々流通している電子マネーの場合は正しい譲渡手続きを経ているかを

確認する)。但し、この処理はオンライン型の電子マネーの場合である。

オフライン型の場合は、事後処理として決済終了後に受領者が発行機関(含む

登録機関)を通し、電子マネーの正当性を確認する。

次に、受領者はチャレ

ンジ情報として乱数情報及び受領者の情報(実名及び公開鍵を特殊処理したもの)

を支払者に送信する。支払者はチャレンジを含む必要な情報に対する支払者

デジタル署名を作成し送信する。また、これらの署名とその検証が仮名で行われる。

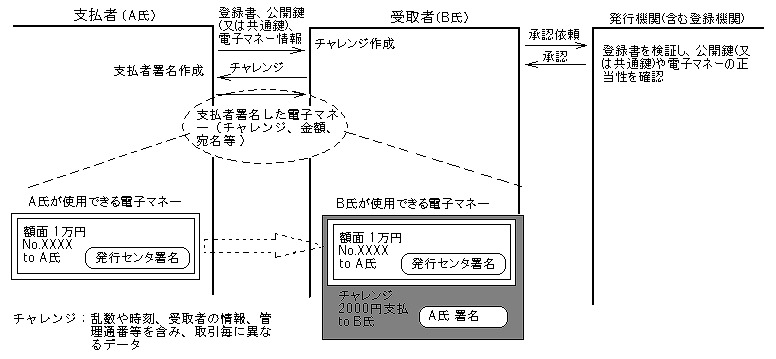

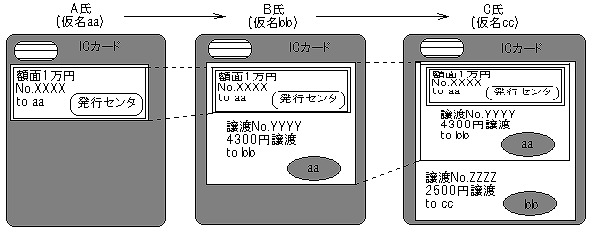

基本的には、図3-5 の支払処理フローをユーザ間で行っていくことで実現して いる。転々流通して場合の電子マネーのデータを図3-6 に示す。

図3-6 に示すように、電子マネーの支払ごとに支払者の署名が電子マネーデー タに追加されていく。このように署名を連鎖させていくことで、途中の流通ルー トを還流後に追跡可能としている。

発行センタに戻ってきた電子マネーは、発行番号に基づき二重使用されていな いことを確認し、万一、二重使用が発見された場合は、履歴情報より該当する 仮名を抽出する。仮名から登録IDが割り出され、それを金融機関に通知するこ とで、該当する実名を明らかにする。

電子マネーの偽造・不正コピー等の不正行為は、発行センタにおける還流処理 で検出されるため、還流を早めることが安全性の向上につながる。そこで、個々 の電子マネーに使用可能期間を設定している。使用可能期間は、有効期間と有 効期間後の猶予期間があり、有効期間を過ぎると、支払や譲渡には使用できな くなる。ユーザは、猶予期間中に換金するか、新しい電子マネーと交換するこ とになるため、還流が促進される。また、ICカードに電子マネーが残って いる状態で追加の発行を受ける場合、残っている電子マネーを還流させ、引出 し額と合計した金額の新しい電子マネーの発行を受ける。この処理は、自動的 に行われるため、ユーザが意識することなく還流が実行される方式となってい る。

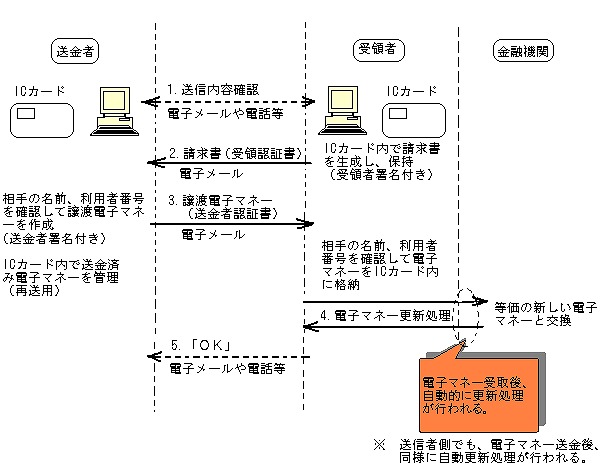

インターネット上で個人同士が情報交換する方法として、電子メールが最も一 般的であることから、インターネットキャッシュでは、個人間の電子マネー譲 渡を電子メールのファイル添付で実現している。概要を図3-7 に示す。

処理方式は、基本的に支払と同じであるが、違いは、支払者と受領者が、オン ラインで通信していない点である。そのため、ユーザの単純なミスにより、電 子マネー情報の送付先を間違えてしまう危険がある。そこで、ユーザは各自の 認証書を所有し、相互認証と組み合わせている。

インターネットでは通信品質が保証されていないため、処理の途中で通信が切 断される頻度が多くなる。このような場合、ユーザが簡単に処理を再開できな ければ、システムとして信頼を得られず、実用にならない。通常のトラン ザクション処理では、通信の中断等により処理が続けられなくなった場合は、 処理を取り消し、処理を開始する前の状態に戻す(ロールバックする)ことで対 処する場合が多い。しかし、インターネットキャッシュでは、前に述べたよう に二重使用を防ぐため、ICカードの電子マネー処理の結果がICカードの外へ出 てしまった後では、ICカード内の状態を元に戻すことはできない。従って、電 子マネーの処理途中で通信が中断した場合には、必ず中断された所から処理を 再開させる必要がある。

この問題を解決するために、ICカードの電子マネー処理部とサーバ側で、 処理を再開するために必要な情報を常に保存しており、再開時には、双方の中 断ポイントから再開ポイントを決定し、保存されていた情報を利用して処理を 再開する。再開ポイントによっては、」同じデータをもう一度送信する必要が あり、ICカードの電子マネー処理部は、直前の処理結果に限って再度出力でき るようになっている。前に述べたように、送信される電子マネーデータは特定 の取引にしか使用できないようになっているため、同じデータを二度送信して も二重使用の問題は発生しない。ユーザ側の再開処理に必要な情報は、IC カード内に保存されているめ、端末側の故障の場合には、別の端末を利用して 処理を再開することが可能であり、ユーザのリスクをさらに軽減している。

ユーザが利用するICカードは、物理的な破損等で故障した場合の他、電子マネー 処理の異常等によって使用できなくなる場合がある。さらに、ICカード自体は 正常であっても、ユーザのパソコンの異常やサーバ側の異常、ネットワークの 異常などにより、ユーザにはICカードの故障と見分けがつかない場合も想定で きる。また、ユーザの操作ミスなど、システムには全く異常がない場合でも、 ユーザからはICカードが故障していると申告されることも想定しなければなら ない。

このような状況で、故障と申告されたICカードが金融機関等に持ち込まれ た場合、迅速かつ的確にICカードを解析し、ICカードに記録されていた電子マ ネーの価値を確定させる必要がある。しかし、単純に解析を可能にすると、そ れを悪用される危険があるため、インターネットキャッシュでは、金融機関サー バに保持されている情報と組み合わせた場合のみ解析を可能としている。 また、ICカード内の残高が確定できた場合、ICカード単独で精算処理を行って しまうと、発行センタにおける電子マネー管理との整合でリスクが生じるため、 基本的に通常の換金処理と同じ処理を行い、発行データベースと整合をとって いる。

次の(g)で述べているように、ICカード内の情報が全く読み出せなくても、残 高を確定させることが可能だが、この場合でも擬似換金処理を行い、発行デー タベースには、擬似処理による換金であることが記録される仕組みとしている。 このように、ICカードの解析を行う場合でも、ユーザの匿名性を阻害しな い工夫がなされている。

NTT電子マネーは、発行センタで発行した電子マネーに発行番号を付与し、電 子マネーごとに未還流金額を管理する方式である。 さらに、インターネッ トキャッシュでは、発行した電子マネーに対して、発行番号とともに発行依頼 者の仮名も記録しており、仮名ごとの未還流金額を算出することができる。ユー ザが支払や換金で使用した電子マネーは、ある一定期間が経過すると必ず発行 センタへ還流されるので、ICカードの利用を停止してから一定期間経過後の未 還流金額は、ICカード内の残高と一致する。 従って、故障等によって読出 しができなくなったICカードについても、残高を確定させることができる。た だし、ICカードと仮名の対応付けを直接行ってしまうと匿名性を維持できなく なるため、以下の手順で残高の確定を行う。

また、この機能は、ICカードの故障時だけでなく、ICカードをユーザが紛失し た際の返金額算出にも利用できる。

ここで、VISA、MasterCardといった国際ブランドについて説明する。 よくクレジットカードに関する質問をみると、その際に「VISAのポイント」とか 「Masterの保険」といった記述がされていることがある。結論から言えば 「VISAのポイント」や「Masterの保険」といったものは存在しない。もし存在 するとしたらそれは「(UC)VISAのポイント」であったり、「(イオン)Masterの 保険」である。つまりVISA、Masterの前に付くところのカード発行会社がどこ なのか分からないと、質問された側にとっても分からないのだ。

VISA International、MasterCard Internationalという組織は、基本的にその ブランドを各カード発行会社に提供しているだけで、実際にカードを発行する のは三井住友カード株式会社、イオンクレジットサービス株式会社といったカー ド発行会社である。つまり各社は、VISA Internationalや MasterCard International からブランドを借りてカードを発行しているという形になる。 したがってUC VISA カードのポイントについて聞きたい時はUCに聞かないとい けないし、イオン Master カードを紛失した時は、イオンクレジットサービス に電話しないといけないのだ。こういった点においてはVISA International、 MasterCard Internationalは我々利用者と直接的にはあまり関係がな い。

では VISA、Master以外の国際ブランドの場合はどうか。JCB、AMEX、 Dinersは、自らカード発行業務を行い、かつブランドを他社にも提供している。 AMEXは「one brand, one company」の原則を頑なに貫いていたが近年方向転換 し、他社との連携にも積極的である。Dinersカードは長年「日本ダイナースク ラブ」がその発行を行っていたが、2000年にシティコープに買収され、現在は 社名も「シティーコープダイナースクラブジャパン」に変更されている(実は 米国ダイナースクラブもシティコープグループ傘下)。ちなみに日本ダイナー スクラブは、1960年に当時の富士銀行(現みずほ銀行)と日本交通公社が共同で 設立した会社である。

ここで確認しておきたいのが、提携カード かプロパーカー ド かによる違いである。提携の多いセゾンカードを例に取ると、付 属の国際ブランドがVISAであろうがMasterであろうが、JCBであろうがAMEXで あろうが、再発行や各種の問い合わせについては国内ではセゾンインフォメー ションセンター、海外ではセゾンの国際デスクが担当し、ポイントプログラム もセゾンのものが適用される。ではAMEXと提携しているセゾンAMEXカード に注目してみる。 セゾンAMEXの場合、AMEX独自のサービスであるグローバ ルホットライン(世界3カ所にあり、24時間日本語で対応)は利用できない。同 様のサービスを求める場合には、前述のセゾンの国際デスクを利用することに なる。これが「AMEXグリーン(プロパー)」と「AMEXブルー(セゾンAMEX)」の違 いである。なおAMEXのトラベルサービスに関しては、セゾンAMEXでも利用でき、 AMEXのT/C(トラベラーズチェック)を持っている人も再発行などのサービスを 受けることが可能なのだ。ここで書いている違いというのはあくまでサポー ト面での違いであり、通常の支払いの際には提携であろうがプロパーであろう が、何の問題も起こらない。

分かりやすく言うと、決済において重要なのは国際 ブランドの部分、その他のサポートやポイント、保険において重要なのはカー ド発行会社ということ になる。言い換えれば、クレジットカードを単なる「支払い手段」だと考える のであれば、発行会社がどこであろうがVISAとかMasterといったブランドにだ け注目すれば大丈夫ということである。逆に保険やサポートの部分をより重要 だと考えるのであれば、国際ブランドの部分よりもむしろカード発行会社がど こであるか吟味する必要があるのだ。

ここでは、「Edy」の電子マネーチャージについて説明する。「Edy(エディ)」とは、 軽くタッチするだけで支払いができる簡単・便利なプリペイド型の電子マネーである。 自分の財布に金を入れるように、Edyチャージ(入金)し、繰り返しチャージして 何度でも利用できる。Edyチャージ(入金)とは、EdyカードやEdyケータイに現金や クレジットカード等から入金を行うことをいう。Edyカードへのチャージは、1回の チャージにつき25000円まで。1枚のEdyカードのチャージ限度額は50000円である。 使われている技術はSONYのFeliCa(フェリカ)と呼ばれるもので、「Edy」の他にも JR東日本「Suica」やJR西日本「ICOCA」、クレジットカード「eLIO」等に採用され ている。チャージする方法は以下の方法がある。

電子マネーの最大の特徴:利用時に現金を使わず、銀行の口座を通さず、 電子化された金銭をネットワークを通じてやり取りする。

他に以下のような利点がある。

ICカード型の利点

ネットワーク型の利点

電子マネーは、現在のネットワークの発達によるネットワーク上での

決済と現実世界での現金のハンドリングコストの低減を目的に開発され、

暗号技術の進歩やICカードの低価格化、記憶容量の拡大によって実現さ

れている。そして、それに対する社会への影響なども金融だけではなく、

全ての人々にまで及んでいる。

そこで、私は、現在最も世界中に浸

透し、今もなお拡大しているクレジットカードを利用する、クレジット

応用型電子マネーが普及していくと考える。現在使われているクレジッ

トカードの機構を利用しているため、法律や規制等の問題に抵触せずに

普及できるということが、クレジットカード応用型電子マネーの強みだ

からである。

しかし、クレジットカードを利用するからといって、

クレジットカード応用型電子マネーが中心となって、電子マネーが普及

するとは考えてはいない。電子マネーが通貨として使用されるようにな

れば、やはり匿名性や転々流通性が重要になってくるからである。そう

いった意味では、将来的にはモンデックスなどの現金模倣型電子マネー

が中心となってくる。そして、クレジットカード応用型電子マネーは、

それの欠点を補う形で1つのICカードに組込まれ、1つの電子マネーとし

て、世界中で使用できる世界の単一通貨として、発展していくだろうと

考えている。

ICカード型の電子マネーについては、自宅のコンピュータや 公衆電話などから送金できる。 また、クレジットカードと違いサインが不要で、持たずに支払いが できるという特徴がある。従って、そのためのハードウェアのイン フラ設備が整っていないと利用する価値が半減するわけである。 日本でもNTTが、1998年度から10年程度かけて、全国に80万台ある 公衆電話をICカードを使う次世代型システムに順次新しく切り替 えいく方針を固めた。(日経新聞朝刊1996年5月26日1面より)ICカ ード式電子マネーには、インフラの整備が本格的利用には不可欠 であり、どのようにしてハードウェアのインフラを普及させてい くかが今後の課題となる。そして、今後の展開に先駆けて将来的 な法的枠組みの整備が必要である。

ネットワーク型の電子マネーについては、ネットワーク固有の 電子現金は概念的にもなかなか一般の人全員が理解し受け入れられ るまでには努力を要すると思われる。電子データに価値を持たせる というのは、最初のうちは何らかのしっかりとした裏付けが無いと 受け入れられないと思う。従って、最初のうちはある程度既存の決 済手段との組み合わせ(例えば、預金と同じ形で銀行の口座に保有し て保険がきくようにする等)から出発して徐々に独立していく形にす るのが望ましいと思われる。ハードウェアは、インターネットを既 に利用している人にとっては新しく必要となるものがないことから、 いかに一般的受容性のための社会的信用を得るかということが必要 となる。電子データであるから、セキュリティの整備は不可欠であ り、それが整備されていないとこのタイプの電子マネーは実現され ないことになる。技術面と制度・社会的側面の両方の整備が、非常 に重要であり、法的枠組みの整備など課題となる点が多いのである。

電子マネーは暗号技術や耐タンパ技術等の様々な要素技術を組み合わせて

構成することによって、その安全性を実現している。しかし、第2章でも述べ

た通り、これらの要素技術は絶対的な安全性を持っているとは限らない。

従って、実際に実用に耐える電子マネーを構築するためには、こうした個々の

要素技術の安全性が期待された通りでない場合でも、全体としては必要な安全

性を保つことができ、システム崩壊に繋がらないように工夫を施しておくこと

が必要である。個々の要素技術のうち暗号技術については、多くの場合そのア

ルゴリズムが公開され、安全性に関する議論が行われている。だが、その議論

の中で現在もさほど大きな問題が見つかっていない暗号は、多くの信頼を得て

安全と考えられるようになっている。そのことから、適当なアルゴリズムを選

択し、十分な鍵長を設け、安全を見込んで鍵の有効期間を設定するなど、適切

な運用などを行っていれば必要なレベルの安全性を確保することは可能と考え

られる。これに対し、ICカードの耐タンパ性については、現状では、メーカー

等の技術情報開示がほとんどなく、安全性に関する議論が尽くされているとは

言い難い。従って、その安全性を客観的に評価することが困難であり、予めど

の程度のリスクを見積もっておくべきか判断することが困難である。

そこで、個々の要素技術のうち、ICカードの耐タンパ性に頼ることなく電子マ

ネーを構成した場合、その論理的な構成方法の違いによって、電子マネーの安

全性にどのような差が出てくるのかを評価する。この評価結果は、逆に、耐タ

ンパ装置がどのような場合に必要となるか、また、その耐タンパ装置に要求さ

れる安全性の強度はどの程度かなど、電子マネーの「総合的な安全性」のレベ

ルを上げるために追加的に組み合わせるべき手段の検討に利用できるものであ

る。なお、ここで評価の対象とするのは、特に「価値を不正に手に入れる行為」

に対する安全性であり、決済の妨害や電子マネーのシステム自体を破壊しよう

とする行為等に対する安全性は対象としない。また、「価値を不正に手に入

れる行為」とあるが、電子マネーの入ったICカード自体を盗んで使用すると

いった類の不正行為については、通常の現金やカード等と同じ物理的な盗難

に対する安全対策の問題であり、電子マネー固有の問題ではないため、直接の

検討の対象外とする。

評価は、具体的には、電子マネーをいくつかのタイプに分け、例えば、利用者

のもとに存在する情報を使ってどのような不正を行うことができるのか(防止)、

それはシステムを管理するものにとって検知できるものなのか(検知)、不正を

検知したときに被害をとどめるための対策はあるのか(抑制)、といった観点か

ら行う。評価の結果は、利用者のもとに存在するデータを不正には利用できな

いようにICカード等の耐タンパ装置に閉じ込める必要があるかどうか、また、

その強度はどれくらいかを判断する材料とすることができるため、その分析例

等も示す(検討結果(1)表参照)。

安全性の評価は、考え得る不正の種類(偽造、変造、複製、搾取等)、不正検 知の可否(不正が生じている事実の検出、不正の発生箇所を特定)、さらに検知 できた場合には不正行為を抑制するための対応策の有無を分析することによっ て行う。特に、利用者が支払情報を偽造する場合については、他の利用者に成り すます形での不正ができるかどうかという観点からも安全性のレベルを区別する 。その他に、商店が還流情報を偽造できないと判断された場合についても、他の利用者 と結託することによって不正が可能になるのかについて評価する。なお、使用 する暗号技術は、適切なアルゴリズムを利用し、十分な鍵長を設定しているため 安全であり、解読や署名の偽造はないものと仮定する。

安全性についての検討を行う項目及びその内容は以下の通りである。

利用者が自ら保有する秘密情報を利用することにより、支払 情報を偽造して商店に受け渡す不正行為。偽造された支払情報 が本来の利用者本人としてのものか(支払情報の偽造1 [本人])、 ある特定の利用者としての支払情報を偽造したものなのか(支払 情報の偽造2 [特定])、任意の利用者(実在しなくてもよい)と しての支払情報を偽造したものなのか(支払情報の偽造3 [不特 定])によって、不正行為の追跡が可能かどうかの差が生じるため、 これを特に区別する。

商店が利用者から受け取った売り上げ(受取情報)を偽造して、 銀行に還流させることにより、価値を入手する不正行為(還流情 報の偽造 [結託なし])。商店と銀行の間の取引は匿名性がない 状態で行われるため、商店はやり逃げタイプの不正を行うことは 不可能。なお、商店が特定の利用者と結託し、利用者の保有する 秘密情報も利用することによって、初めて実行可能になる不正行 為(還流情報の偽造 [結託あり])についても分析する。

不正行為者が、発行機関(含む登録機関)の保有する秘密情報 を不正に手に入れ、これを利用して発行情報ないし支払情報を 偽造することによって、価値を手に入れる不正行為。発行機関 による秘密鍵等の情報管理が脆弱であったり、内部者による不 正行為が可能な場合に想定される偽造である。

利用者が自ら保有する秘密情報をもとに、支払情報の偽造等を

行うことによって価値を不正に入手する攻撃が成功し、かつそ

の事実を検知できないタイプの電子マネー(安全性レベルA)や、

検知は可能であっても、この偽造等による被害を抑制する対応

策を何も講じることができないタイプの電子マネー(安全性レ

ベルB)は、これだけでは必要な安全性を確保できていないとい

うことであり、ICカード等の耐タンパ性を利用することによ

って、利用者が自ら保有する秘密情報に不正にアクセスできな

くすることが必要となる。

一方、価値を不正に入手する攻撃が成功する可能性があったと

しても、事後的に不正行為者を特定できる。また、これを検知し

かつ抑止する効果的な対応策が存在するタイプの電子マネー

(安全性レベルC)は、「やり逃げ」ができない等ある程度は安全

といえる。さらに、耐タンパ性のある装置を組み合わせることに

より、より一層安全性を高めることもできる。

なお、支払情報の偽造等の価値を不正に入手する攻撃が成功し

ないタイプの電子マネーは、そのままでも必要な安全性を確保

しており、ICカード等の耐タンパ性のある装置を必ずしも必

要としない(安全性レベルD)。

電子マネーを設計する際には、一定のコスト制約のもとで、必

要な機能や利便性を実現しつつ、こうした安全性のレベルを極

力高めることが必要である。

各電子マネーモデルについての支払情報の偽造に関する、耐 タンパ装置の必要性について整理したものが下の表である。

| 安全レベル | 不正の未然防止 | 不正の検知 | 不正を抑制する対応策 | 安全性の判断 | 対タンパ性の必要性 |

|---|---|---|---|---|---|

| レベルA | ×攻撃成功 | ×検知不能 | ----- | 危険 | 必須 |

| レベルB | ×攻撃成功 | ○検知可能 | ×対応策なし | 危険 | 必須 |

| レベルC | ×攻撃成功 | ○検知可能 | ○対応策あり | 必要最低限の安全性を確保 | 追加すれば安全性はさらに向上 |

| レベルD | ○安全 | ----- | ----- | 安全 | 必要なし |

これによると、残高管理型では、ローカルで価値を管理(セ

ンタ併用を含む)するオフライン型の電子マネーは、基本的には

価値の不正な創出が自由に行えるため、さらに耐タンパ性を持っ

たICカード等の付加的な安全対策を講じる必要がある(ローカル

で管理する場合はレベルA、センタ併用の場合はレベルB、Cに

あたる)。

センタで価値を管理するオンライン型の電子マネーでは、価値

が不正に創出される危険はないが、本人認証の安全性が確保さ

れない場合には、他の利用者の価値が搾取される危険がある(レベルB、C)。

この点、暗号方式として共通鍵暗号や公開鍵暗号による静的認

証を使うタイプの電子マネーは、盗聴により本人認証のための

情報等が盗まれると成りすましが容易に行えるため、攻撃され

る危険性がある(レベルB、C)。従って、残高管理型の電子マネーで耐タ

ンパ装置に頼らなくても安全なもの(レベルD)は、センタで価値を管理す

るクローズドループ型の電子マネーで暗号技術として公開鍵暗

号を使った動的認証を用いるタイプのみということになる。な

お、耐タンパ装置が必須と判断される他のタイプの電子マネー

についても、その攻撃による被害が価値の創出なのか、他の利

用者の価値の搾取なのかといった電子マネーシステムに与える

インパクトの大きさに応じて、必要とされる耐タンパ装置の強

度レベルは異なる。

一方、電子紙幣型の電子マネーでは、暗号技術として公開鍵暗

号を使ったタイプであれば、基本的に偽造を行うことができない。

ここで問題となるのは、利用者本人が保有する電子マネーの二重

使用や、盗聴等により手に入れた他の利用者が保有する電子マネ

ーの不正使用であるが、これらについてはオンラインで即時検証

を行うことにより防ぐことができる(レベルB、C)。

なお、オンラインで即時検証を行わなくても、暗号方式として公

開鍵暗号の動的認証を使用するタイプであれば、盗聴等により手

に入れた他の利用者の電子マネーが不正使用されることを防ぐこ

とは可能である。この場合でも、利用者本人の保有する電子マネ

ーを二重使用することは可能であるが、暗号技術により不正行為

者が事後的に特定される仕組みを設けることはできるため、「や

り逃げ」ができないような運用環境下では安全といえる。

耐タンパ装置等の付加的な安全対策を組み合わせれば、さらに

「やり逃げ」まで防止することも可能である。残高管理・ローカル・

オープンループ型の電子マネーは、採用している暗号技術にかかわらず

攻撃が成功し、その安全性は変わらない。つまり、必要最低限の

暗号技術が使用されていれば、それがどのような方法であるかは

電子マネーの安全性レベルにはあまり影響しないことから、暗号

方式の強化にコストをかけるよりは、耐タンパ性の強化にコスト

をかけることの方が意味のあることになる。

支払情報の偽造という観点からみると、オンライン型の電子

マネーは、暗号技術として公開鍵暗号を利用したものは残高管

理型、電子紙幣型とも同程度で安全である。但し、実際に実用

化することまで考慮すると、構造がシンプルなために、処理に

必要な資源等が少なくてすむ分、残高管理型が優位といえる。

一方、暗号技術として共通鍵暗号を利用したものは、新たに価値

を創出する種類の不正は不可能であるが、盗聴によって得た情報

を利用することにより、他の利用者の価値を盗むことは可能である。

残高管理型は一度盗聴されると、盗聴された利用者の取引を停止

するなどの対策を講じない限り、センタで管理されている残高

が将来にわたってすべて横取りの危険にさらされるのに対して、

電子紙幣型は盗聴された電子紙幣の価値のみが横取りの対象とな

り、攻撃者は不正を行う度に盗聴する必要が生じる。

なお、個々の電子マネーが個性を持って区別できる電子紙幣型の

場合、共通鍵型ではどの電子マネーを誰に発行したかが発行機関

にわかってしまうのに対し、公開鍵型ではブラインド署名等を使

用することによりこれをわからなくし、匿名性を持たせることも

できる。

支払情報の偽造という観点からみると、オフライン型電子マネ

ーに耐タンパ性がなければ、何らかの攻撃による被害

を受ける可能性がある。しかし、電子紙幣型で暗号技術と

して公開鍵暗号(動的認証)を使用するタイプは、被害を受けた時

に不正行為者の特定を行うことが可能であるなど、その攻撃に対

する対応策を持っている点で優れており、運用環境に配慮すれば

必要最低限の安全性を有しているといえる。

残高管理型の電子マネーではオープンループ型はクローズドルー

プ型に比べ安全性が低いのに対し、電子紙幣型では両者の安全性

は同じであり、処理する情報量の増大を気にする必要がなければ、

電子紙幣型の場合はオープンループ型にして利便性を高める方が

合理的となる(補足参照)。

なお、残高管理型の電子マネーにおいては、残高・併用・クロー

ズド型は使用する暗号技術の種類にかかわらず、残高・ローカル

・クローズド型より安全性の面で優れている。センタ側でも価

値を管理するというさほど大きくない仕様変更によって、価値を

創出するタイプの偽造を防ぐことができることがわかる。これは、

実際に世の中で実験されている残高管理型のクローズドループ型

電子マネーの多くが、残高・併用・クローズド型であるという事

実に適合している。

残高管理型電子マネーの場合、

オープンループ型では一般の利用者と商店の間には機能的

な差はほとんどなく、商店も利用者の一つである。電子マネーが利用

者間を延々と流通し続け、なかなか発行機関に還流しないことがある。、

また、残高のみが管理されているため、いつどこで偽造されたか特定できなくなる。

それに対して、クローズドループ型では、流通性を持たせていないため

電子マネーの流れは一方向で、利用者と商店は機能的に異なるため還流

を促し、不正者特定を急ぐことができる。

電子紙幣型電子マネーの場合、オープンループ型もクローズドループ型

も発行済み電子マネーの情報は発行センタで管理できる。

そのため、還流してきた電子マネーは回収済みとしてデータベースから

削除することができ、データベースで管理されていない電子マネーは二重使用

されたものとみなすことにより、正当性を確保できる。

還流情報の偽造という観点からみると、電子紙幣型の電子マ

ネーは、還流時はいずれのタイプも結果的にオンラインチェック

となるため安全である(耐タンパ装置は不要。)

一方、残高管理型の電子マネーは、センタで残高を管理してい

ない場合(ローカルのみで残高を管理している場合)は、価値を不

正に創出するタイプの攻撃が可能である(耐タンパ装置が必要)。

もっとも、この場合、価値受け取り時のログ(取引の履歴)も発行

機関に対して還流させることにすれば安全となるが、それでも商

店が他の利用者と結託した場合には攻撃され得ることがわかる。

また、センタで残高を管理する場合は、商店が一時的に他の利用

者の価値を横取りすることは可能であるが、横取りされた利用者

の申し出により不正の事実が発覚するほか、センタのログを確

認することによって横取りされた価値がどの商店の電子マネー出

納口座に入金されたかを把握可能なため、不正が行われた電子マ

ネー出納口座を凍結したり、口座の持ち主を捕まえることによっ

て被害は限定される(耐タンパ性があるとさらに安全性が向上)。

なお、価値受け取り時のログ(取引の履歴)も発行機関に対して還

流させることにすれば、結託者以外の利用者から受け取った電子

マネーの還流情報を偽造することはできないためさらに安全とな

る(耐タンパ装置は不要)。

発行機関の情報を利用した偽造という観点からみると、残高管

理型電子マネーの場合、センタにオンラインで接続して取引処理

が行われるタイプ(残高・センタ・クローズド型)では、他の利用者

の残高を横取りする種類の偽造しかあり得ず(公開鍵暗号を利用した

動的認証によって本人確認をすればこれも防止)、しかも、事後的に

不正を行った電子マネーを特定することができるため、相対的に安全

性は高い。

これに対して、センタとはオフラインのまま取引処理が行われるタ

イプは基本的にすべて、暗号技術の選択の方法等にかかわらず、価

値を創出する種類の偽造が可能となる。

一方、電子紙幣型の場合は、発行機関の情報を利用することによっ

て、任意の電子紙幣、譲渡証を作成することが可能。但し、還流時

の発行機関による二重使用チェックの方法によっては、これを発見

し、不正使用を防止することができる。電子マネー発行にブライン

ド署名を使うことにより匿名性を実現しているタイプの電子マネー

では、発行時に電子紙幣識別番号を登録することができないことか

ら、通常、還流時に登録を行い、もし、登録済みであれば二重使用

された電子マネーとみなしている。このため、発行機関の秘密鍵を

使って新たに偽造された電子紙幣は正規のものと区別できずに受け

入れてしまう。

これに対し、電子マネー発行時に電子紙幣識別番号を登録すること

ができる電子マネーでは、還流時にこの消し込み処理を行う。もし、

消し込むべき識別番号が存在しなければ、不正な電子マネーと判断し

する。このため、いくら正当な発行機関の秘密鍵を使った電子紙幣であ

っても、これが偽造であると判断することができるため、安全性が

高い。また、NTT電子マネーでは、登録機関を新たに設けることに

より、コントロールされた匿名性を保ちつつ、この後者の方法を実

現することに成功している。

電子マネーは、様々な暗号技術・運用技術を総合的に組み合わせ ることにより安全性を確保しており、その信頼性は高いといえる。 特に、暗号技術は公開鍵暗号(動的認証)、金額管理方式は残高管理型、 流通形態はクローズドループ型が安全性が高いと考えられる。また、 残高管理型の場合、オンライン型の電子マネーの方が安全性であるが、 利便性を考慮すると、オンライン/オフライン併用型の電子マネーが 今後普及するといえる。

また、以下に、3章3節で整理した従来の決済手段と電子マネーとの 違いを検討結果として表す。

| 決済手段 | 認証 | サーバとのやりとり | 匿名性 | 利用コスト | 転々流通性(譲渡性) | 盗難のリスク | 偽造の容易さ | 被害時の補償 |

|---|---|---|---|---|---|---|---|---|

| 電子マネー | ○(不要) | ○(不要) | △ | ○ | △ | △ | ○ | × |

| クレジットカード | ×(必要) | ×(必要) | × | × | × | ○ | × | ○ |

| デビットカード | × | × | × | ○ | × | × | △ | ×(一部保障) |

| プリペイドカード | ○ | ○ | △ | ◎ | ○ | △ | × | × |

| 現金 | ○ | ○ | ○ | ○ | ○ | △ | △ | × |

本稿では、電子マネーで使用される情報セキュリティ技術のうち

主要な要素技術について紹介するとともに、これらの要素技術自

体は絶対的な安全性を持つとは限らないことを示した。

次に、耐タンパ性を利用せずに電子マネーを構成した場合に、

各電子マネー実現方式の違いによって、安全性にどのような違いが

あるのかを分析した。こうした分析結果は、電子マネーの機能や技

術的特徴の違いが、各電子マネー実現方式の安全性に大きな影響を

与えることを示すとともに、安全性を高めるためには、他にどのよ

うな要素技術(耐タンパ装置等)を追加する必要があるかを検討する

材料として利用し得る。

電子マネーは、様々な情報セキュリテ

ィ技術を組み合わせることによって成り立つ総合技術である。特定

の情報セキュリティ技術に過度に頼ることなく、仮に利用している

要素技術の安全性が期待された通りでなかったとしても、他の要素

技術がこれを補完して全体としては必要な安全性が保たれるように、

複数の情報セキュリティ技術をバランス良く組み合わせることによ

って、「総合的な安全性」を高めることが重要であろう。

[1] “現代暗号” 著者:岡本龍明、山本博資 産業図書

[2] “現代暗号の基礎数理、電子情報通信学会” 著者:黒澤馨、尾形わかは コロナ社

[3] “未来ねっとシリーズ情報セキュリティ[10]” 監修:伊土誠一、編著:松本隆明、岡本龍明

[4] “RFIDプライバシ論” 木下真吾 無線ICタグ導入ガイド 編者:RFIDテクノロジ編集部 日経BP

[5] “情報セキュリティの科学” 著者:太田和夫、黒澤馨、渡辺治 講談社-ブルーバックス-

[6] “電子決済システムのしくみ” 著者:井上能行 日本実業出版

[7] “図解 暗号と情報セキュリティ” 著者:岡本龍明 日経BP社

[8] “図解 よくわかる「電子マネー」-「モンデクッスマネー」を中心として-” 編者:日立製作所、新金融システム推進本部 日刊工業新聞社

[9] PKI基礎講座 http://www.atmarkit.co.jp/fnetwork/index_index.html

[10] 明治大学経済学部 http://www.isc.meiji.ac.jp/~sanosemi/seminar/index.htm

[11] 大阪学院大学経済学部 http://www.osaka-gu.ac.jp/php/oniki/frame/jpn/lecture/gu-under/semi/semi23/98-99/stdn1998/96e0570-honbun.html

[12] 東芝レビュー(1999年7月) http://www.toshiba.co.jp/tech/review/index_j.htm

[13] 電子マネー及び電子決済に関する懇談会の報告書

[14] 電子マネー及び電子決済の環境整備に向けた懇談会の報告書

[15] “ICタグのプライバシ問題を解決する方法”(安東一真=日経バイト編集委員)http://itpro.nikkeibp.co.jp/free/ITPro/OPINION/20040108/1/

[16] 高木浩光 http://d.hatena.ne.jp/HiromitsuTakagi/20031124

[18] 総務省、“電子タグの高度利用に向けて”(2003年8月) http://www.soumu.go.jp/s-news/2003/030818_4.html

[19] 矢野経済研究所、“RF-ID(無線ICタグ) 市場に関する調査結果”(2004年12月2日) http://www.yano.co.jp/press/2004/041202.html

[20] 情報セキュリティビジョン策定委員会報告書 http://www.npa.go.jp/cyber/research/h10/secvision/

[21] 電子商取引実証推進委員会 http://www.ecom.jp/qecom/

[22] 次世代電子商取引推進協議会 http://www.ecom.jp/index.html

[23] NTT情報流通プラットフォーム研究所 http://www2.pflab.ecl.ntt.co.jp/index/kenkyu/

[24] INTERNET Watch ホームページ -BUCK NUMBER- http://internet.watch.impress.co.jp/

[25] 電子マネー(Felica)について http://markun.cs.shinshu-u.ac.jp/kiso/events/study/2005/ElectronicMoney/index.htm

[26] Edyとは http://www.edy.jp/

素因数分解問題とは、整数 n( > 1)が与えられた時、n = pq となるような 1 より大きな整数(素因数)p、q を求める問題である。

素因数分解問題の主な解法を表1-1 に示す。

| 解法 | 内容 |

|---|---|

| 試行割算法 | 合成数 n を小さな素数から順に割っていく方法。 |

| p-1法、p+1法 | 合成数 n の素因数 p に対して、それぞれ(p-1)、(p+1) が小さい 素因数の積に分解される時に有効な方法。 |

| Fermat法 | 合成数 n の素因数 p、q に対して |p-q| が小 さい場合に有効な方法。 |

| 楕円曲線法 | Zp 上の 楕円曲線E(Zp) の位数(楕円曲線の点(元)の個数)が小さな 素数の積に分解できる時に有効な方法。 |

| 2次ふるい法 | 2次合同式 k2 = l2 (mod n) を満たす k と l を求め、 gcd(k±l, n)より n の素因数を求める方法。 |

| 数体ふるい法 | 2次ふるい法を一般化した方法。 |

表において、上4つの解法は解読計算量が素因数の性質に依存する解法であり、

その他の解法は解読計算量が合成数 n のサイズのみによって決まる解法である。

表から n を 2 素数 p、q の積とする時、(p±1)、(q±1) がそれぞれ大きな素因

数をもち、かつ |p-q| が大きい場合、現時点で最強の解法は、数体ふるい法でと

されている。

離散対数問題とは、有限群 G の 2 つの元 g、y ∈ G について、y = gxを 満たす指数 x を求める問題である。

Y(=gx mod p)、g、p(ここで p は素数または素数のべき、 g は有限体Fpの原始元)から x を求める問題である。

有限体上の離散対数問題に対する主な解法を表1-2 に示す。

表から (p-1) が大きな素因数をもつ場合、離散対数問題に対する 現時点で最強の解法は数体ふるい法であるとされている。

| 解法 | 内容 |

|---|---|

| Pohig-Hellman法 | y = gx (mod p) において g の位数(g が原始元の場合(p-1)) が小さな 素数の積に分解される時に有効な方法。 |

| Index Caliculus法(指数計算法) | ある素数の集合に対する対数をまず求め、 それを利用して所望の離散対数を求める方法。 |

| 数体ふるい法 | Index Caliculus(指数計算)法の一種で、素因数分解問題に 対する最強の解読方法である数体ふるい法を離散対数問題に応用した方法。 |

楕円曲線とは、

三次の多項式 f(x) = a3x3 + a2x2 + a1x + a0 が

重解を持たない場合において E; y2 = f(x) で表される曲線のことをいう。

また、式を成り立たせる x、y が、共に有理数である時、点(x, y)を有理点という。

この式を満たす有理点(x, y)をすべて集めると、滑らかな1 本あるいは2 本の曲線となる

(f(x) が重解を持つ時、途中で折れ曲がった、あるいは交わりのある1 本の曲線となるため、

重解を持つ場合は除く)。

楕円曲線E(Fp)に関する離散対数問題は、以下のように記

述される。

任意の点P ∈ E(Fp)に対して、[P] = {0, P, 2P, 3P,…}は有

限巡回群となる。この巡回群の位数を q とすると,任意の[P] の要素(点)に対して、

xP = Q となる x ∈ Zqが常にただ一つ存在する。従って、Q ∈ [P] が与えら

れた時に、xP = Q となる x ∈ Zqを求める問題である。

楕円曲線上の離散対数問題に対する主な解法を表1-3 に示す。

| 解法 | 内容 |

|---|---|

| Pohig-Hellman法 | 楕円曲線上のベース点 G の位数が小さな素数の積に分解されるときに有効な方法。 |

| MOV-reduction法 | Trace = 0の楕円曲線(supersingular)に対して有効な方法。 楕円曲線E(Fp)上の離散対数問題を、有限体上の離散対数問題に帰着させ る解法であり、楕円曲線上の離散対数問題が、Fpの小さな拡大体上の離 散対数問題に帰着できる。 |

| Smartおよび佐藤-荒木の攻撃 | Trace = 1の楕円曲線(anomalous)に対して有効な方法。素数 p を法とする 有限体Fp上で構成される楕円曲線E(Fp)においてその楕円曲線 の点の個数がちょうど p である場合に有効である。 |

MOV-Reduction法、および、Smartおよび佐藤-荒木の攻撃法の適用を受けない楕円曲線を利用する場合、楕円曲線上の離散対数問題に対する現時点での最強の解読法は、Pohig-Hellman法であるとされている。

このことから、楕円曲線に基づく暗号・署名方式では、従来の素因数分解問題や有限体上の離散対数問題に基づく暗号・署名方式に比べて鍵サイズを小さくでき、処理を高速に行えると見られている。

ユークリッドの互除法を利用すると、二つの整数a、b それぞれの素因数分解を知らなくても、それらの最大公約数 gcd(a, b) を容易に求めることができる。

ユークリッドの互除法のアルゴリズムは、以下のように与えられる。

[入力]

0でない二つの整数 a0、a1。但し、a0 ≧ a1と仮定する。

[出力]

gcd(a0, a1)

[アルゴリズム]

ai+1 = ai-1 mod ai、i ← i+1

(例題.1) ユークリッドの互除法を使い、gcd(10, 7)を求めると、表1-1より、a4 = 0 なので、a3 = 1 がgcd(10, 7)である。

| i | ai |

|---|---|

| 0 | 10 |

| 1 | 7 |

| 2 | 3 = 10 mod 7 |

| 3 | 1 = 7 mod 3 |

| 4 | 0 = 3 mod 1 |

ユークリッドの互除法のアルゴリズムの正しさは、以下の定理に基づいている。

[証明]

i. gcd(a, b) ≧ gcd(b, c) を示す。a を b で割った余りが c なので、以下の式が書ける。

※ 但し、q は商である。

ここで、m = gcd(b, c)とおくと、以下のことが言える。

①、②より、m は (a, b)の公約数と言える。

また、一般に、(a, b)の公約数 ≦ (a, b)の最大公約数であるから、m ≦ gcd(a, b)である。故に、gcd(b, c) ≦ gcd(a, b)が成り立つ。

ii. gcd(a, b) ≦ gcd(b, c) を示す。m' = gcd(a, b)とおき、c = a - qb とする。

i. と同様に、

①、②より、m' は (b, c)の公約数と言える。

i. と同様で、m' ≦ gcd(b, c)である。故に、gcd(a, b) ≦ gcd(b, c)が成り立つ。

∴ i. ii.より、gcd(a, b) = gcd(b, c)となる。

定理より、a0 を a1 で割った余りを c とすると、 gcd(a0, a1) = gcd(a1, a2) である。また、a1 を a2 で 割った余りを a3 とすると、gcd(a1, a2) = gcd(a2, a3) である。 この処理を続けると、

なので、ついに余りは 0 となる。今、a2 が a3 で割り切れると仮定すると、 gcd(a2, a3) = a3 である。従って、

となる。これがユークリッドの互除法 である。

0 でない二つの整数 a、b の最大公約数 d = gcd(a, b) は、ある二つの整数 x、y を使って、以下の式のように書くことができる。

(例題.2) 20 と 12 の最大公約数は、d = gcd(20, 12) = 4 である。この時、

と書ける。従って、x = 2、y = -3 である。

二つの整数 a、b から d = gcd(a, b) かつ d = ax+by となる整数 x、y を求めるアルゴリズムを 拡張ユークリッドの互除法 といい、以下のアルゴリズムによって与えられる。

[入力]

0でない二つの整数 a、b である。但し、a ≧ b と仮定する。

[出力]

d = gcd(a, b) かつ d = ax+by となる(d, x, y)である。

[アルゴリズム]

② 次に、ai ≠ 0 である間、以下を実行する。

(ai-1について整理すると、ai-1 = qi+1ai + ai+1 と書ける。すなわち、ai-1をaiで割った余りがai+1である。)

③ ai = 0 になった時、(ai-1, xi-1, yi-1) を (d, x, y) として出力する。

(例題.3) 拡張ユークリッドの互除法を、a0 = 10、a1 = 7 に適用してみると、表2-2 が得られる。

まず、10 を 7 で割った商は 1 なので q2 = 1 である。また、

なので、(a2, x2, y2) = (3, 1, -1)である。最後に、a4 = 0 なので、(a3, x3, y31) = (1, -2, -3) が (d, x, y) である。この時、確かに、

が成り立っている。

| i | qi | ai | xi | yi | ai = 10xi + 7yi |

|---|---|---|---|---|---|

| 0 | - | 10 | 1 | 0 | 10 = 10 × 1 + 7 × 0 |

| 1 | - | 7 | 0 | 1 | 7 = 10 × 0 + 7 × 1 |

| 2 | 1 | 3 | 1 | -1 | 3 = 10 × 1 + 7 × (-1) |

| 3 | 2 | 1 | -2 | 3 | 1 = 10 × (-2) + 7 × 3 |

| 4 | 3 | 0 | - | - | - |

拡張ユークリッドの互除法の正しさは、以下のようにして分かる。

まず、アルゴリズムの{ai}に関する部分は、ユークリッドの互除法そのものである。従って、まず、d = gcd(a0, s1) であることが分かる。

次に、明らかに、

である。ここで、数学的帰納法を利用すると、各 i に対し、

が成り立つことを示せる(表3-1 を参照)。従って、

が成り立つことになる。

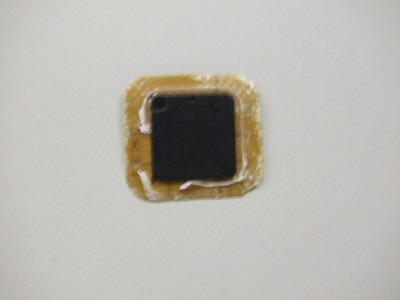

ここでは、ICカードに本当に耐タンパ性が備わっているかをETCカード(接触型ICカード)を例に検討する。

図7-1 分解する前

図7-2 表面剥離後

今回は接触型のICカードを用いてる。

接触型は専用のリーダ・ライタ(ここでは車載端末)を用いることが必要だが、

非接触型のICカードでは普通ICチップの周りにアンテナが埋め込まれている。

図7-3 ICチップ剥離後(表)

図7-4 ICチップ剥離後(裏)

図7-5 ICチップ表面・裏面の剥離後