画像2-1

ここ数年でphishingの被害件数が急に増えてきている。コンピュータウイルス等に比べると一般人でも出来る効果的な対策は少ないばかりか、認知度や対策ソフトの効果もあまりないように思える。但し、最近ではブラウザにphishing対策の機能が付けられるようになってきた。しかし、現在phishingには様々な方法がありそれぞれの対策方法が異なるにも関わらずそれらをまとめたものがあまり見られない。本研究では現在どのような種類のphishingが存在しどのように対策すればいいのかを調査した。

phishingとはソーシャルエンジニアリングの利用者の人的ミスにつけこんだセキュリティ攻撃の一種である。特定の公衆サービスを偽装することで、利用者を偽り、偽のサービスを利用させる事で本来のサービスを利用する時に使われるパスワードやクレジットカード情報などを盗むことである。

phishingは偽装方法により以下のように分類できる。

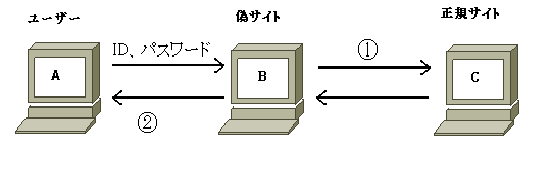

phishingでの中間者攻撃は偽サイトにユーザーを誘導し、ユーザーが入力した情報を正規サイトに送り、正規サイトから返ってきた結果をユーザーに表示する。

具体的にはまず、正規サイトに似せた偽サイトBを用意し、被害者Aを偽サイトBに誘導する。次にIDやパスワードの入力を促し、被害者がIDとパスワードを送信したところでその情報を正規サイトCに送りその情報がCで有効であるかを判断させる。有効であればログイン成功等の画面をAの画面に表示しその後カードの情報等の入力を促し、無効であればパスワードが無効である等のログインに失敗した事を表す画面を表示する。

この中間者攻撃を使う事によりユーザは入力誤りに対して偽サイトがあたかも正規サイトのようにふるまうためサイトを信頼しやすくなる。そのため、中間者攻撃を行わない場合よりも効率よく情報を盗む事が出来る。

なお中間者攻撃のデモサイトが存在し、ここでは中間者攻撃がどのようなものかを実際に体験することが出来る。(http://idtheft.fun.de/)

画像2-1

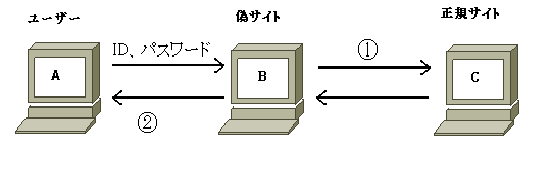

ファーミングとはDNSサーバの内容を書き換える事により、正規のURLを入力しても偽サイトに誘導する方法である。

ファーミングは次の2段階の手法からなる。

1:DNSの書き換え、又はhostsファイルの書き換え

2:偽Webサイトの構築

まずホスト名とIPアドレスを対応づけを管理しているDNSサーバの内容を書き換える。すると利用者が正規のURLを使ってもフィッシングサイトに誘導されてしまう。

例えば図2-2のようにhttp://example.jpというサイトに飛ぼうとすると、本来ならhttp://example.jpというURLは正しいDNSサーバによりaaa.aaa.aaa.aaaというIPアドレスに変換され、正規サイトへつながるはずである。ここでDNSが書き換えられhttp://example.jpというURLにbbb.bbb.bbb.bbbというIPアドレスが対応させられてしまうと、本来正規サイトにつながるはずのhttp://example.jpというURLを使ってもフィッシングサイトへつながってしまう事になる。

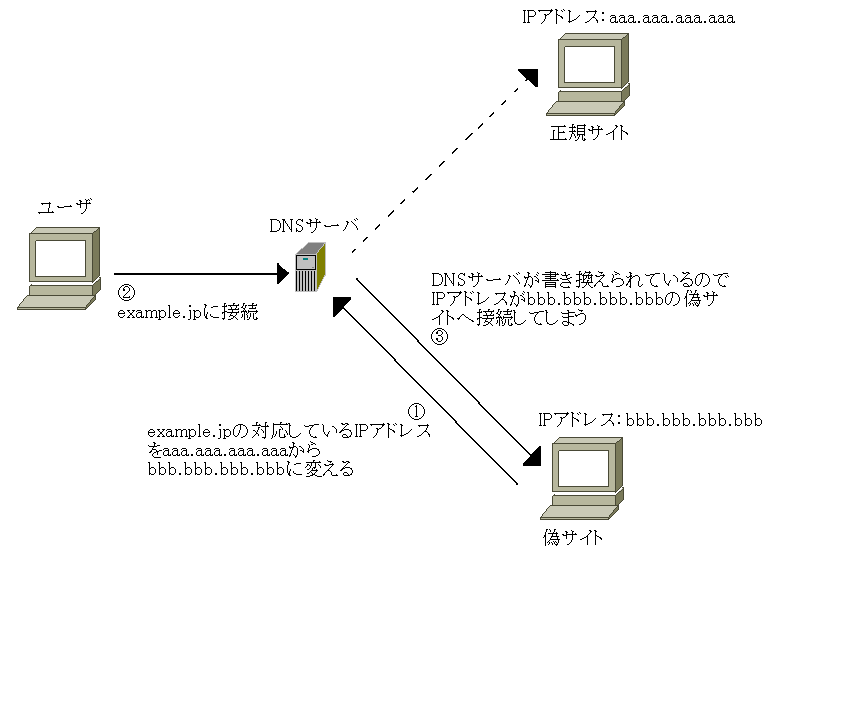

hostsファイルの書き換えの場合はウイルス等でhostsファイルの内容をフィッシャーの決めた内容に書き換えDNSの書き換えの時と同様に偽サイトへ誘導する。

そして正規のサイトに似せた偽サイトを製作し、公開する。

この2つの段階よりURL、見た目が共に正規サイトと同じサイトを作る事が可能となる。

画像2-2

画像:2-3

Evil Twinでは公衆無線LANのアクセスポイントの近くに攻撃者は本物のアクセスポイントより強い電波を発する偽のアクセスポイントを設置してユーザを接続させる。接続後は本物そっくりの認証画面を表示するなどしてIDやパスワードを盗み出したり、通信内容を盗聴してクレジットカード番号やネットバンキングのログイン情報を盗んだりする。

無線LANではどのアクセスポイントに接続しているかはケーブルを辿って確認したりすることができないため、ユーザは気付かずに偽アクセスポイントに接続させられてしまう。

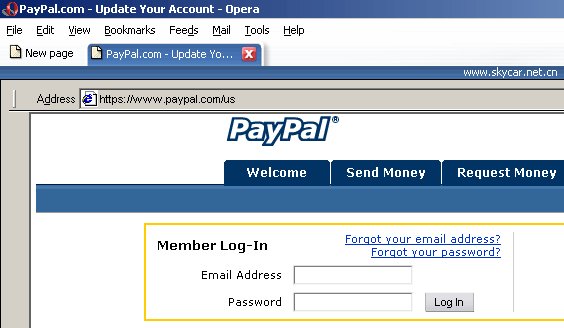

ブラウザによりJavascriptでブラウザの描写画面の開始位置をずらし、アドレスバーの上に偽造したURLを上書きする事が出来てしまうものがある。図2-3はKaspersky Labの発表情報から引用した例でJavascriptでurlが上書きされてしまった際のスクリーンショットである。

またメール中に正規URL@cgi=偽サイトのURL(http://xxx.jp@cgi=http://yyy.net)と表示することにより、偽サイトに誘導出来る場合がある。但し、この方法はIEの場合は無効となり、firefoxでは警告が出る。

画像2-4

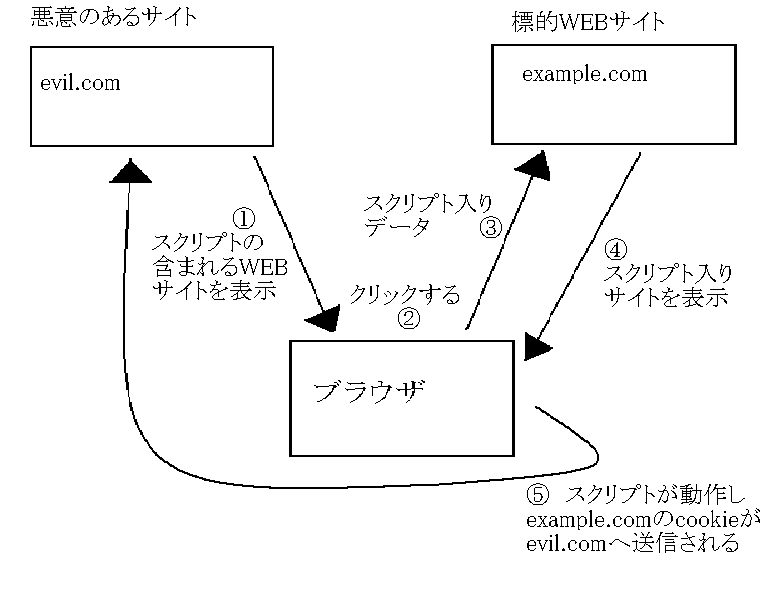

偽サイトをつくりユーザーを偽サイトへ誘導するのではなく、脆弱性のある正規サイトの一部にスクリプトを埋め込む。これはユーザーが情報を入力する際、その内容を十分にチェックされなかった場合にスクリプトなどがそのまま動作してしまう。クロスサイトスクリプティングが行われた場合、フォームの送信先の置換やページの置き換え、クッキーの内容の流出が起こりうる。この場合正規サイトがフィッシングサイトとして動作してしまうため、証明書やURLでの判別が出来なくなる。

この攻撃はユーザー側からの対策ではJavascriptをoffにする事で防ぐこともできるが、正規サイトが動作しなくなる事も考えられるためあまり有効な方法とは言えない。現時点ではユーザーの情報が保存されているクッキーを無効化してクッキーの内容が送信されるのを防ぐのが無難な対策といえる。

画像2-5

ウイルスを利用して送信情報を書き換える方法や、電話を使った比較的振り込め詐欺に近い形のビッシング等がある。

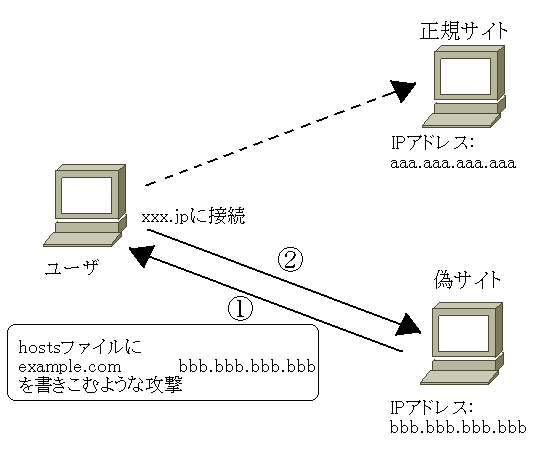

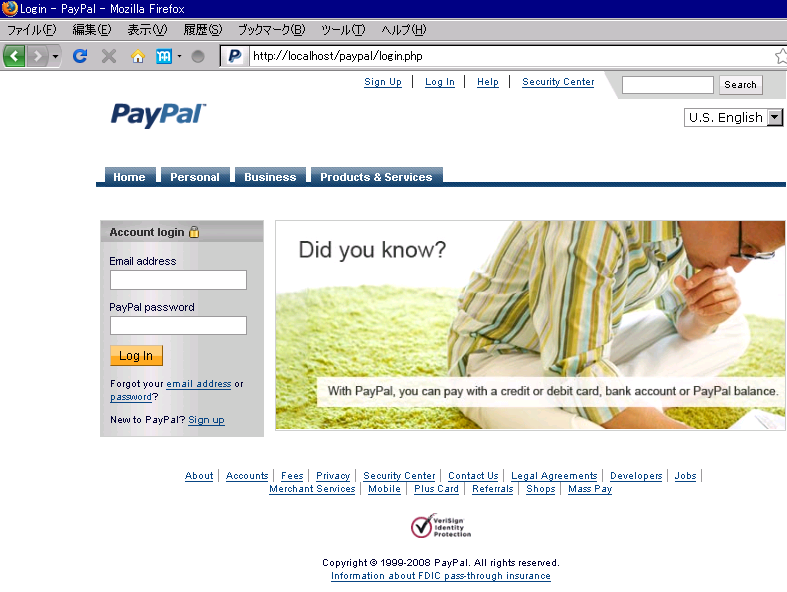

現在phishingをする際に必要最低限な知識さえあれば専門的な知識がなくてもフィッシングサイトを運営出来るツールが配布、販売されている。正規サイトそっくりに出来上がったソースを配布しているサイトも存在し、偽のサイトを一から作る必要もなくなり敷居が低くなっている。画像2-4は配布されていたpaypalのフィッシングサイトのサンプルを表示させたもので、見た目だけならほぼ完成されている事が分かる。ただし、このままではデータの保存が出来ないため、自力でSQLサーバを構築する必要がある。

画像2-6

英国のセキュリティ・ベンダーNetcraftは英国時間2008年1月22日にフィッシング目的のツールを配布しているサイトが存在すると発表した。このツールは被害者の個人情報をフィッシングサイトの管理者を送信するだけでなく、ツール配布サイトの運営グループであるMr-Brainというオンライン詐欺グループに対しても送信されるようになっている。phishingグループに送信される事はフィッシングサイト管理者には知らさない。

このようにphishingの攻撃者を対象にしたものは珍しいタイプだと言える。

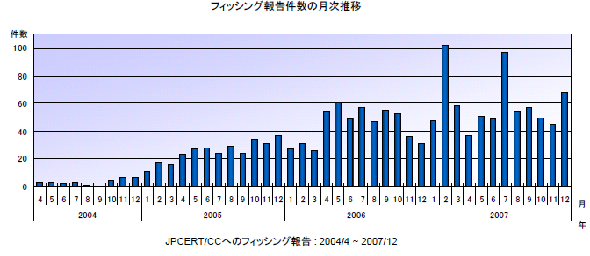

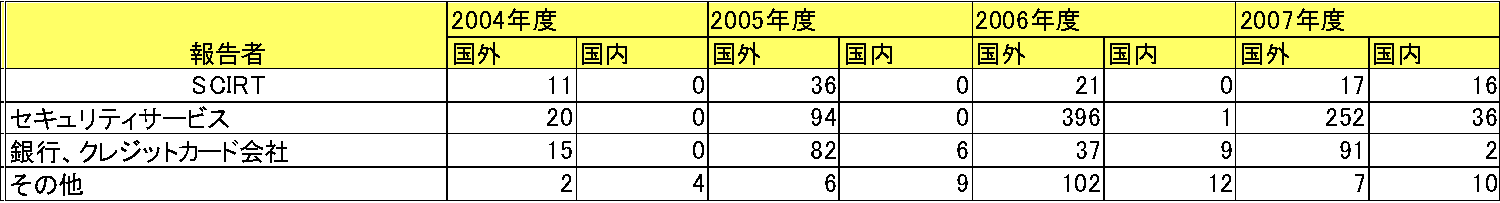

JPCERTでは図2-1のように2006年から急にフィッシング報告件数が増えているとの報告がある。また、国内と海外の企業のフィッシングサイトが国内に設置された件数は図2-2のようになっている。こちらの場合は2007年度には2006年度の3倍近い件数になっている。

図2-1

図2-2

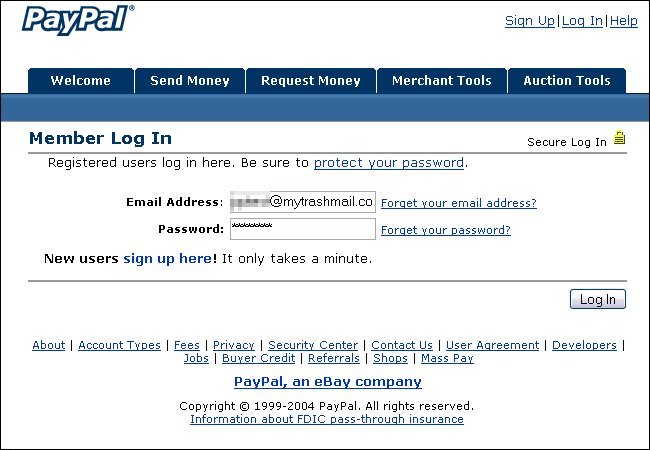

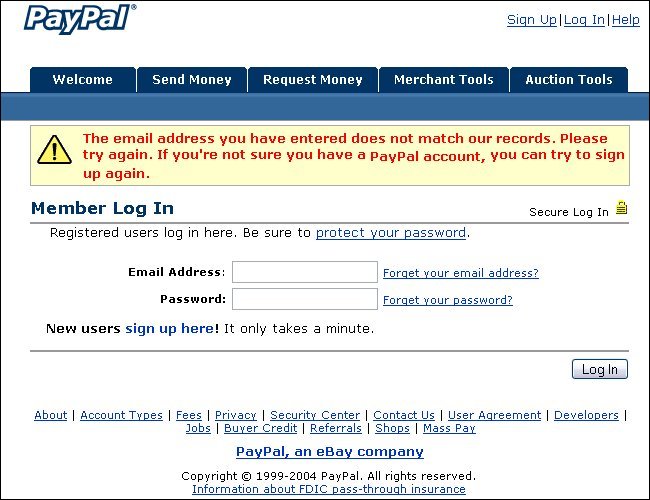

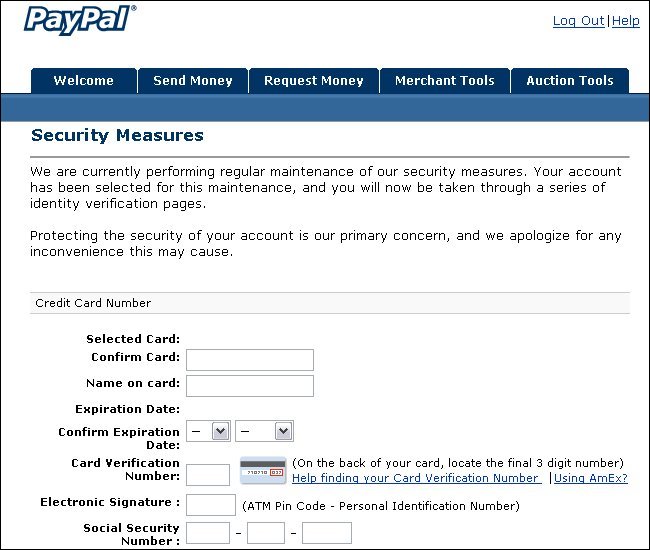

2006年8月25日インターネットを利用した決済サービスを提供するPayPalをかたった中間者攻撃タイプのphishingが確認された。このフィッシングサイトはユーザーが送信した情報をフィッシングサイトを中継しpaypalの正規サイトへ送信、そのデータが正しいかどうかを確認した後ユーザーの画面上に情報が正しければセキュリティ対策のページを表示しクレジットカードの情報の入力を促し、間違っていればエラーメッセージを表示する。

画像2-7はログイン画面に似せて作られたフィッシングサイトのログイン画面、

画像2-8は正規サイトに登録されていない情報でフィッシングサイトにログインしようとした場合の情報の再入力を促す画面、

画像2-9は正規サイトに登録されている情報でフィッシングサイトにログインした場合にカード情報などの入力を促す画面である。

画像2-7

画像2-8

画像2-9

ユーザーに

「あなたの口座に対して,あるIPアドレスから不正と思われるアクセスが確認されました。あなたのIPアドレスを確認するために下記のサイトへアクセスしてログインしてください。3日以内にログインしないと,あなたの口座は一時的に閉鎖されます」 という内容の偽メールを送り偽のログイン・サイトへ誘導する。 偽サイトに接続したユーザーがパスワード等を送信してしまうと偽サイトはその情報を正規にCitiBankサイトへ送信し、正規サイトから送られてきた情報に基づいて、ログイン成功した際の画面かログイン失敗した際の画面をユーザーの画面に表示させる。犯人はその入手した情報を使用しユーザーになりすまして講座情報の変更や送金を行う。 メール内容は以下の通り

Dear Citibank Member We recently noticed one or more attempts to log in to your Citibank account from a foreign IP address and we have reasons to belive that your account was hijacked by a third party without your authorization. If you recently accessed your account while traveling,the unusual log in attempts may have been initiated by you. However,if you are the rightfull holder of the account, visit on the link below, fill the form and then submit as we try to verify your identity. http://web.da-us.citibancks.com/cgi-bin/citifi/scripts/login2/login.jsp (アドレス偽装されている。リンク先はhttp://www.styouthportal.hk/.web.da-us.citibank.com/login.jsp.html) The log in attempt was made from: IP address: 205.188.209.166 ISP host: cache-dq04.proxy.aol.com If you choose to ignore our request,you leave us no choise but to temporaly suspend your account. We ask that you allow at least 72 hours for the case to be investigated and we strongly recommend not to make any changes to your account in that time. If you received this notice and you are not the authorized account holder, please be aware that it is in violation of Citibank policy to represent oneself as another Citibank user. Such action may also be in violation of local, national, and/or international law. Citibank is committed to assist law enforcement with any inquires related to attempts to misappropriate personal information with the intent to commit fraud or theft. Information will be provided at the request of law enforcement agencies to ensure that perpetrators are prosecuted to the fullest extent of the law. *Please do not respond to this e-mail as your reply will not be received. Thanks for your patience as we work together to protect your account. Regards, Security Department Citibank Inc.

日本で最初の逮捕者を出した事例。 犯人はYahoo!JAPANのトップページに似せたサイトを開設し、IDとパスワードを不正に入手した。一度このサイトは閉鎖されたものの、Yahoo!のロゴをYafoo!とし再度公開したためYahoo!JAPANが「著作権を侵害している」とし、被害届けを提出した。その後、2006年6月13日に警視庁が著作権法違反の容疑で犯人を摘発した。

現在他人のIDやパスワードを入手する行為自体を取り締まる法律は無く、入手したIDを使った不正にアクセスしたり詐欺を行わない限りは摘発し罰する事は難しい。 個人がIDやパスワードを知られてしまったとしてもそれを理由に取り締まることができないが、この事例ではYahoo!JAPANが酷似したロゴを使用されていたため被害届けを提出した事で取り締まることが出来た。

画像2-10

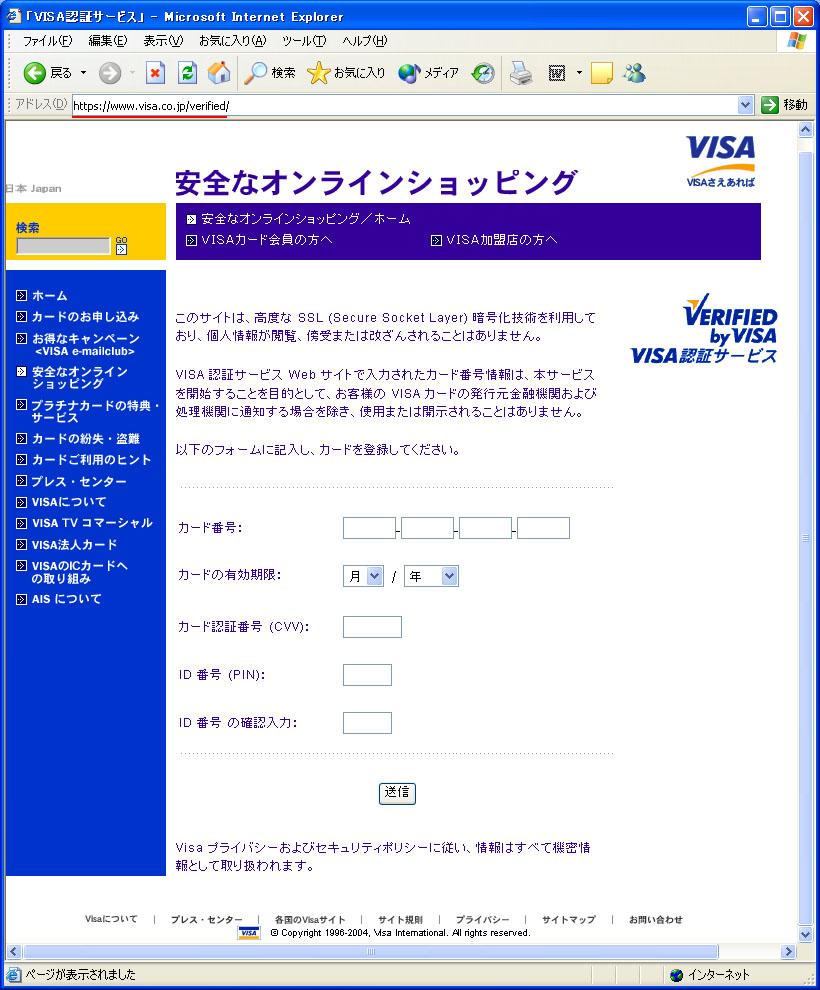

2005年4月17日ごろVISA認証サービスを語るフィッシングメールが確認された。

メールの内容は以下の通りである。

Return-Path: <update@visa.co.jp> Received: from visa.co.jp ([193.108.234.131]) by t-mta5.odn.ne.jp with ESMTP

id <20041108091733313.GACW.202966.t-mta5.odn.ne.jp@mta5.odn.ne.jp> for <********@*****.odn.ne.jp>; Mon, 8 Nov 2004 18:17:33 +0900 Message-ID: <20041108111729.E7EDAF215DDDDE7B@visa.co.jp> From: update@visa.co.jp To: ********@*****.odn.ne.jp Subject: Verified by Visa Date: 08 Nov 2004 11:17:29 +0200 MIME-Version: 1.0 Content-Type: text/html; charset="iso-8859-1" Content-Transfer-Encoding: quoted-printable 「VISA カード保有者のみなさまへ VISA カードをお持ちのお客様は自動的に VISA 認証サービス プログラム** にご加入いただいております。 VISA 認証サービスでは、お客様の個人パスワードでお持ちの VISA カードのセキュリティを強化します。オンライン ストアでのお支払い手続きの際に、ATM で暗証番号を入力するのと同じようにパスワードを入力していただきます。これで、実際にお店でカードを使用するときと同じように、VISA カードをオンラインで安全に使用することができます。 サービスの中断を避けるため、できる限り早急にカード情報を確認させていただく必要があります たいへんお手数ですが、次のカード情報確認ページ* へのリンクをクリックしてくださ https://www.visa.co.jp/verified/(著者注:htmlを使いリンク先をhttp://81.196.163.74/verified/ に偽装) お手続きは、次の手順に従ってください。 ・上記のリンクをクリックして、カード情報を確認してください。 ・VISA カード情報を確認して、個人パスワードを作成してください。 ・これでアカウントが更新され、サービスが中断されることなく引き続きカードをご使用いただけます。 このサービスにより引き起こされるご不便に関しては、深くお詫び申し上げます。 VISA 社員一同 * ご注意:VISA カードの更新に失敗した場合、一時的にカードが使用できなくなります。 * クレジット カードを 2 枚以上お持ちの場合は、フォームを再送信してください。 * クレジット カードを 2 枚以上お持ちの場合は、カードに別々のパスワードを設定することができます。 Copyright 2004, Visa International Service Association.All rights reserved. このお知らせは 2004 年 10 月 30 日まで有効です。」 という内容が書いてある。 メール中のリンクをクリックするとVISA認証サービスのページに見せかけた偽サイトへ誘導される。また、偽サイトではURLが「https://www.visa.co.jp/verified/」 と記述したポップアップウインドウを表示させ、URLも本物のサイトのように見せかけている。

画像2-11

公式ページにも存在するゲームマスター(管理権限を持つキャラクター)の名前を使い相手のPASSやIDを聞き出しアイテムを奪う。キャラの持っている「アイテムが不正に作られたものだからIPアドレス単位のBAN(アカウント消去やアクセス制限)をする」といい、IDとPASSを教えてそのアイテムを消去させればアカウントのアクセス制限は無くすといいIDとPASSを盗む。この方法の場合は特殊な技術は必要なく、キャラクターの名前はすでにゲーム内ではすでに消されたゲームマスターの名前を使ったと思われる。

画像2-12

以下はアカウント情報を聞きだしている会話ログの例である

Mesmerize : (キャラ名) Mesmerize : i will ip banned your acc now Mesmerize : bcoz your (アイテム名) is duplicate only 「キャラ名」 : y? Mesmerize : that is illegal item 「キャラ名」 : illegal item? Mesmerize : now i get ip banned your acc for makeng duplicate item" 「キャラ名」 : no 「キャラ名」 : y? Mesmerize : Your (アイテム名) is duplicate only 「キャラ名」 : eeeee Mesmerize : that is illegal item 「キャラ名」 : it was 「キャラ名」 : sold Mesmerize : what the name of seller 「キャラ名」 : w8 「キャラ名」 : (売り手の名前(誤字)) Mesmerize : hold on 「キャラ名」 : (売り手の名前) Mesmerize : i will trace the trader"

このようにアカウントを消すと脅しIDとパスワードを相手に言わせてそのアカウントを乗っ取るのが目的になる。

これまでphishingの事例をいくつか紹介したが、これらはphishingといわれているものの現在の法律では詐欺罪にはならない。これは詐欺罪は「財物」、又は「財産上不法の利益」を得る事が用件とされているのに対し、phishingの主な被害はデータなので現在の法律では詐欺罪が成立しない。

現在の日本ではphishingに対し、不正アクセス禁止法と著作権法違反の二つが適用されている場合が多い。ただしどちらも被害者側はサービス提供者であり実質的な被害者は告発は出来るが告訴は出来ない。これは現在データは財物とみなされないため、自分の管理していたIDやパスワードがphishingによって他人に知られてしまったとしても窃盗などの罪に問うことは出来ないからである。

海外ではカリフォルニア州等でphishing対策法が施行されている。phishingという行為自体を違法とし、罰金を科す事が出来るようになっていたり、企業が犯罪者に対し法的措置を起こす事も出来る。

著作権法

A BILL To criminalize Internet scams involving fraudulently obtaining personal information, commonly known as phishing. Be it enacted by the Senate and House of Representatives of the United States of America in Congress assembled, SECTION 1. SHORT TITLE. This Act may be cited as the 'Anti-phishing Act of 2005'. SEC. 2. FINDINGS. Congress finds the following: (1) American society is increasingly dependent on the Internet for communications, entertainment, commerce, and banking. (2) For the Internet to reach its full potential in these and other respects, it must continue to be a trustworthy medium. This means, for example, that Internet users should be able to trust the stated origin of Internet communications and the stated destination of Internet hyperlinks. (3) Internet users are increasingly subjected to scams based on misleading or false communications that trick the user into sending money, or trick the user into revealing enough information to enable various forms of identify theft that result in financial loss. (4) One class of such scams, called 'phishing', uses false e-mail return addresses, stolen graphics, stylistic imitation, misleading or disguised hyperlinks, so-called 'social engineering', and other artifices to trick users into revealing personally identifiable information. After obtaining this information, the 'phisher' then uses the information to create unlawful identification documents and/or to unlawfully obtain money or property. (5) These crimes victimize not only the individuals whose information is stolen, but the entire online community, including millions of people who rely on the integrity of the Internet's system of addresses and hyperlinks. SEC. 3. CRIMINAL OFFENSE. (a) In General- Chapter 63 of title 18, United States Code, is amended by adding at the end the following: 'Sec. 1351. Internet fraud '(a) Website- Whoever knowingly, with the intent to carry on any activity which would be a Federal or State crime of fraud or identity theft-- '(1) creates or procures the creation of a website or domain name that represents itself as a legitimate online business, without the authority or approval of the registered owner of the actual website or domain name of the legitimate online business; and '(2) uses that website or domain name to induce, request, ask, or solicit any person to transmit, submit, or provide any means of identification to another; shall be fined under this title or imprisoned up to 5 years, or both. '(b) Messenger- Whoever knowingly, with the intent to carry on any activity which would be a Federal or State crime of fraud or identity theft sends any electronic mail message that-- '(1) falsely represents itself as being sent by a legitimate online business; '(2) includes an Internet information location tool that refers or links users to an online location on the World Wide Web that falsely purports to belong to or be associated with such legitimate online business; and '(3) induces, requests, asks, or solicits a recipient of the electronic mail message directly or indirectly to provide, submit, or relate any means of identification to another; shall be fined under this title or imprisoned up to 5 years, or both.

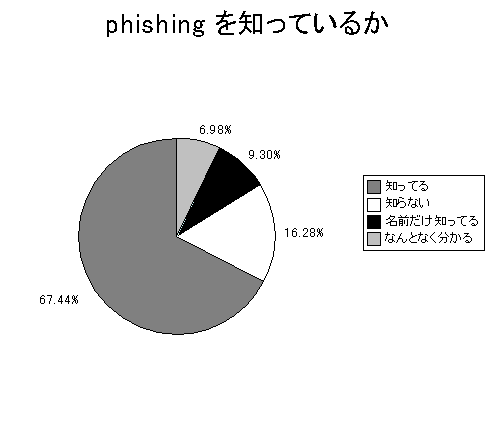

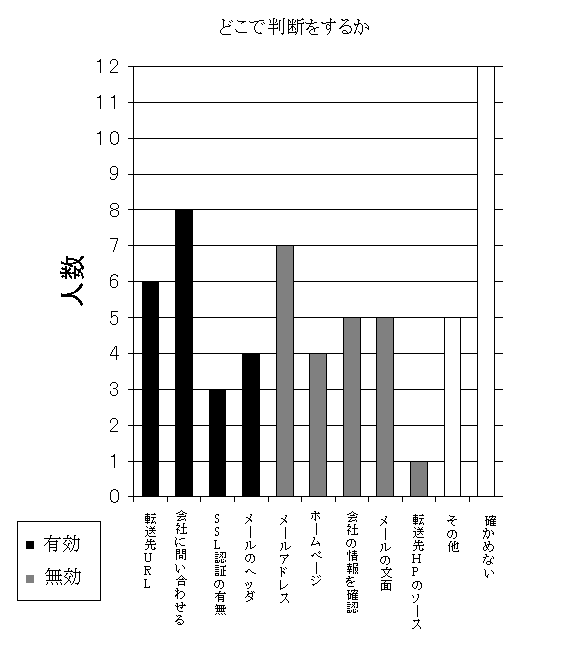

mixi上で20代を中心に約40人に対してフィッシングに関してアンケートをとったところ、フィッシング自体の認知度(図2-3)は7割弱と予想以上に高かった。また、金融機関などからメールが来た際にそれをチェックするかという質問(図2-4)に対しても、「確かめる」「確かめる事が多い」と答えた人の合計はほぼ7割になった。しかし、どこに注目して確認するかという問い(図2-5)に対しては、転送先URLの確認や会社に問い合わせる、SSLの確認等大半のフィッシングに対して効果的な方法を取ってる人もいたが、メールアドレスの確認や転送先のホームページのソースを見る等あまり効果は見込めないような確認をしている人も多かった。

この結果からphishingを漠然と知っている人は多くてもメールアドレスは偽装出来ることや偽のホームページと見た目がそっくり同じものを作る事が容易であるということを知らない人が多いのではないかと思われる。

図2-3

図2-4

図2-5

現在IEやFireFoxなどのブラウザで使われているのフィッシング検知機能は有害なサイトのデータベースであるブラックリスト機能が中心となっている。しかし、Anti-Phishing Working Group の調べによるとフィッシングサイトの寿命は2004年度で平均2日とされているため、ブラックリスト方式の更新だけでは間に合わない可能性もある。また、正規のサイトのデータベースであるホワイトリスト方式の場合は正規サイトと判断するための基準を決める際の線引きが難しく、基準を高くすれば小さな規模のサイトは登録出来ず、基準を低くすればフィッシングサイトが登録されてしまう可能性がある。

また、多くの偽サイトに関してはURLや電子署名の内容を確認することにより偽サイトかどうかを判断する事が出来る。

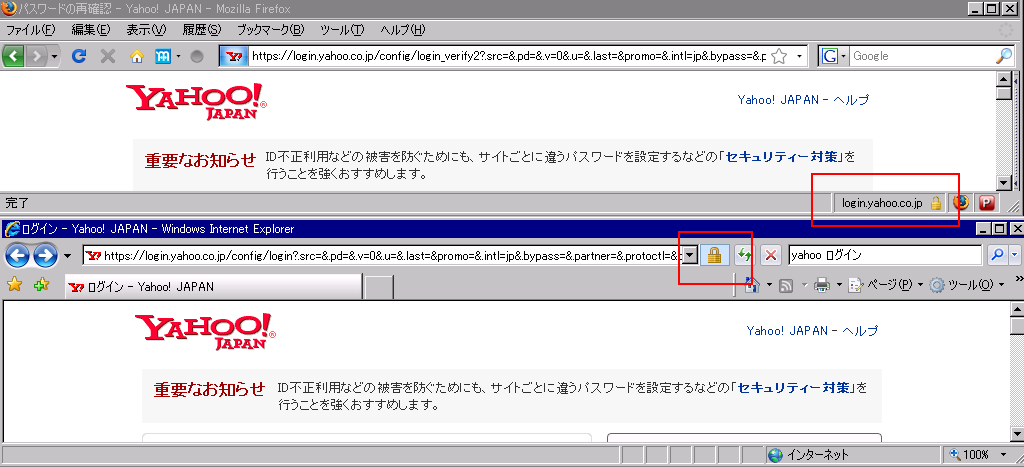

電子署名とは第三者がそのサイトが信頼出来るものだという事を証明するものである。普通URLはhttp://で始まるが電子署名が使われているものはhttps://で始まり、ブラウザの右下に鍵マークが表示される。右下の鍵マークをクリックする事で証明書の内容を確認する事が出来る。

第2章ではphishingの種類をあげたが、このうちの中間者攻撃、ファーミング、EvilTwin攻撃に対しては電子署名が有効である。また、URLの偽装タイプのようにJavascriptが使用されている場合は鍵アイコンも表示できるため、証明書の内容を確認する必要がある。

しかし、正規サイトの内容を改ざんするクロスサイトスクリプティングが行われた場合は、電子署名の確認をしてもphishingが行われているかは判断出来ない。更に、フィッシングサイトが証明書を取得した例も存在しているため、証明書を確認する事が出来ても必ずしも安全であるとは言えなくなってしまった。

SSLは認証局がそのサイトが信頼出来るものだという事を証明するものである。普段URLはhttp://で始まるがSSLが使われているものはhttps://で始まり、ブラウザの右下に鍵マーク(画像3-1)が表示される。鍵マークが表示されURLが正規のものであり、通信が警告なしで行われれば正しく送信できる。

画像3-1

中間者攻撃:接続先は偽サイトのため、SSL通信が行われず鍵マークが表示されない。

ファーミング:接続先は偽サイトのため、SSL通信が行われず鍵マークが表示されない。

EvilTwin攻撃:接続先は偽サイトのため、SSL通信が行われず鍵マークが表示されない。

URLの偽装:接続先は偽サイトのため、SSL通信が行われず鍵マークが表示されない。ただし、Javascriptを利用する事によって鍵マークの偽装も出来るため、証明書の内容を確認する必要がある。鍵マークが偽装されている場合は証明書の内容を確認する事は出来ない。

クロスサイトスクリプティング:正規サイトを利用するため、SSL通信が行われ鍵マークも表示される。また証明書の内容を見ても判別は出来ない。またSSL通信によってcookieの内容が保護されるということもないため、cookieの内容が流出してしまう可能性がある。

現在SSLは多くのサイトで利用されているため、多くの人が実際にSSLの鍵マークを見たことがあると思われる。しかしこの証明書は認証局が「このサイトは信頼できる」というものを証明するものであり、phishingサイトではないことを証明しているわけではない。実際に証明書を持つphishingサイトが確認されている。この例では証明書の内容は正規サイトのものではなく、phishingサイトのURLで証明書が取得されたものであった。そのため証明書の内容を確認してもURLが正規のサイトと違うという事に気がつくことが出来なければそのサイトがphishingサイトだと気がつくのは難しい。

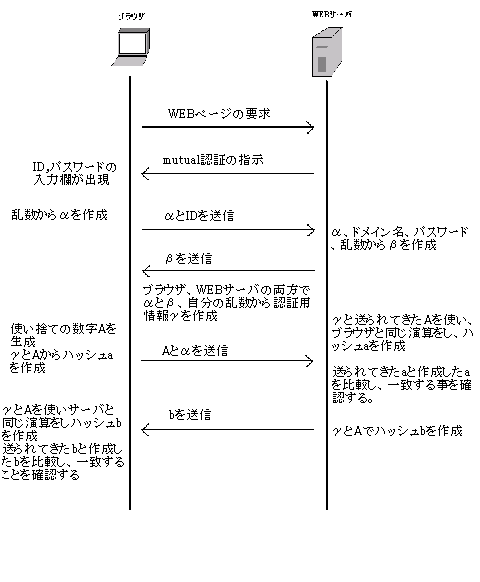

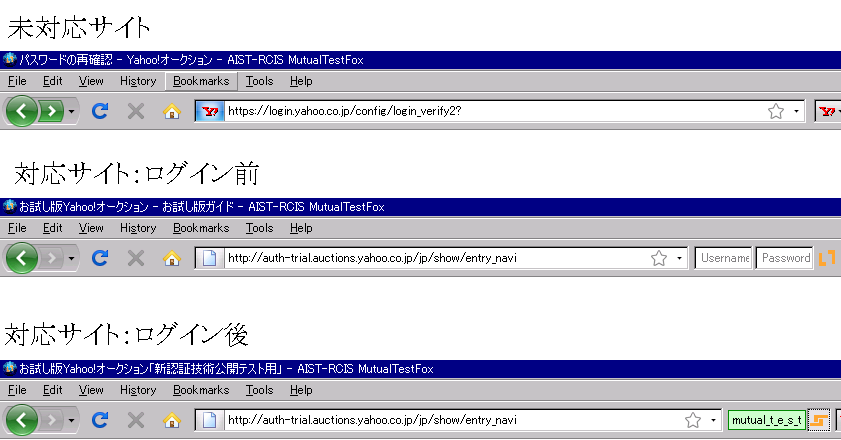

現在Yahooオークションで試験的に導入されているMutual認証というものがある。これはブラウザ側とサーバ側でお互いを認証し合い通信内容は暗号化する事により通信内容を盗聴されても盗聴者はその内容を把握する事が出来ず、サーバかユーザーのPCに不正なプログラムを入れられる等をしなければフィッシングが不可能となる認証方法である。ただしこの認証はブラウザとサーバの両方がMutual認証に対応して初めて力を発揮するもので、どちらか片方が実装しているだけでは意味がない。そして現在Mutual認証を利用出来るブラウザはFireFoxをベースに作られたMutualTestFoxとLunascape for Yahoo!オークション バージョン2.0の二つにだけである。ただし、Lunascape for Yahoo!はテストが終了したため現在は配布が終わってしまい入手不可能である。現在手に入れられるブラウザはMutualTestFoxのみである。

Mutual認証の動作とは以下の通りである。

以上でwebサーバとユーザの相互の認証が完了する。 また、サーバとクライアントが生成した認証用情報のγは、複数のwebページへのアクセスで共通のものをしようする。認証情報を生成するのはサーバにとってもクライアントにとっても複雑で重たい処理になるため、認証用情報はユーザーがIDとパスワードを入力した時に1回生成し、あとはユーザーがログアウトするまで使い続ける。 使い捨ての数字をwebページのアクセス毎に変えるため、盗聴されてもその情報が悪用されないようになっている。

画像3-1

中間者攻撃:ユーザの接続先は偽サイトのためMutual認証に対応していない。よってID、パスワードの入力欄は出現しない。

ファーミング:URLは正規のものが表示されるが、接続先は偽サイトのためMutual認証に対応していない。よってID、パスワードの入力欄は出現しない。

EvilTwin攻撃:接続先は正規サイトではないためMutual認証に対応していない。よってID、パスワードの入力欄は出現しない。

URLの偽装:URLは偽装されていても、実際には偽サイトへ接続しているためID、」パスワードの入力欄は出現しない。

クロスサイトスクリプティング:正規サイトの脆弱性を利用するため、ID、パスワードの入力欄は出現する。しかし、確認した限りでは入力したIDやパスワードがcookieに保存されている様子はないためcookie流出による被害は出ないと思われる。

これらの事からMutual認証が実装されアドレスバーにIDとパスワードを入力する事が一般的になれば、対応されたサイトに関してはほぼ100%phishingの被害に会う事はないと考えられる。ただし、Mutual認証が実装していてもテストしたMutualTestFoxではIDとパスワードの入力欄はMutual認証に対応したWEBサーバに接続した時のみ現れるため、フィッシングサイトに接続してもIDとパスワードの入力欄は出現しない。しかしフィッシングサイトのページ上の入力欄に情報を入力してしまう人が出てしまうとも考えられるためこの方法でphishingが完全に防ぐことができるかといえばそうではない。

画像3-2

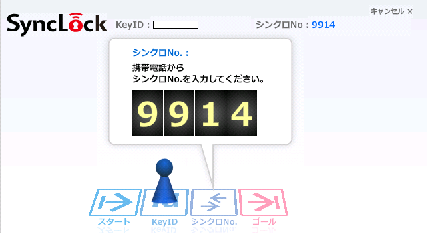

現在導入されはじめているのが二要素認証である。PC側のログイン画面に表示された4桁の数字を携帯の専用サイトで送信するというような認証方法である。

ただし、二要素認証は中間者攻撃をされた場合、正規サイトしかもたないはずの情報を中継し被害者に表示させる事が可能なため、二要素認証による判別は不可能と考えられる。

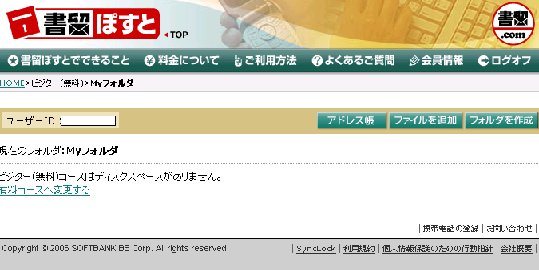

書留.comでは携帯を利用した2要素認証が実装されている。

画像3-3

画像3-4

画像3-5

中間者攻撃:正規サイトの情報が中継されてしまうため、情報が中継されてしまう可能性がある。

ファーミング:偽サイトでは携帯アプリ側との連動が出来ないため認証が出来ない。

EvilTwin:偽サイトでは携帯アプリ側との連動が出来ないため認証が出来ない。

URLの偽装:偽サイトでは携帯アプリ側との連動が出来ないため認証が出来ない。

クロスサイトスクリプティング:cookieにはKeyID(2要素認証用で携帯電話を識別するためのID)を保存する事が出来るためKeyIDの流出が考えられる。KeyIDは携帯電話の固有の情報から生成されていて、携帯アプリではKeyIDの変更機能がないためKeyIDを利用して第3者がログインするというのは出来ない。

二要素認証は携帯などPC以外のツールを利用する事を利用し正規サイトにログインする事で偽サイトとの区別をつけたり、フィッシングサイトではログイン出来ないようにする事が可能となる。しかし情報を中継されてしまうとユーザーと正規サイトしか知りえない情報がフィッシングサイト上でも表示する事が可能となってしまう。

現在の銀行等で実装されているフィッシング対策は本物を証明するものが多く、偽者を証明するというものはブラックリストやパターンマッチングくらいしかない。ブラウザ依存のMutual認証が実装されたとしてもすべての企業での導入は大手企業はともかく中小企業の場合はセキュリティの問題もありすべての会社が実装出来るとはいえない。よってブラウザ内に入力欄があれば、そこに情報を入力してしまう可能性もあり100%防げるとは言いがたく、まだ個人レベルの注意が必要となっている。そのうえフィッシングに注意していてもウイルスに感染しその影響で情報が流出、改ざんされた場合は感染後にはアンチウイルスソフトの定義が最新になるまではどうしようもない。またフィッシングの手口も巧妙化し、個人で判別するには一つの判別方法では心伴いとも言える。これからはブラウザのみに依存するのではなく、ログイン専用のソフトウェアや運営側がPCから携帯電話等の小型端末にメールやメッセージを送りそこからログインするなどの方法を取る方法であったり、暗証番号やパスワードが未知のサイトで暗号化無しに送信されようとした場合にそれを防ぐような方法が必要なのではないかと思う。